工場のITxOT境界のセキュリティ強化

OTセキュリティの現状

工場におけるランサムウェアの被害は世界の製造業企業だけではなく、国内の製造業企業でも被害にあっています。例えば、電気メーカーのリモートアクセス機器の脆弱性による被害で製造・販売システムが停止をし、対応完了まで1カ月以上かかった事例や、自動車メーカーの工場で据え付けの設備に付随するパソコンから感染し、工場のラインを一時停止をせざるを得ない状況に至った事例もあります。

OT(※1)システムは、工場の生産ラインや製造を行うロボットの制御にかかわるため、人命への影響、社会的影響、逸失利益などの破壊的な被害となりえ、 IT (※2)システムの障害と比べ、甚大な被害がでると予想されます。攻撃側からするとOTシステムへの攻撃はITシステムへの攻撃より効果的なため、ランサムウェアの絶好のターゲットとなります。

※1 OT(Operational Technology)は製造業・社会インフラの「制御・運用技術の総称」であり、工場の製品や部品の製造を行うロボットや、管理制御およびデータ収集システムなどの技術のことである

※2 IT (Information Technology)はコンピューターや通信などの「情報技術の総称」であり、情報通信技術やコンピューター技術の総称で、スマホやPCなどを総括した「ハードウェア」、アプリケーションやOSなどを総括した「ソフトウェア」、インターネット接続などを例とする「通信技術」の3種類があります。

DX化によりOTシステムがITシステムへの接続することが必須に

過去のOT |

|

現在のOT |

設計や運用上、セキュリティの考慮不要 |

セキュリティ対策必須の状況 |

今までは、OTエリアは、ITエリアから分離、インターネット接続不可など閉域網での運用であり、セキュリティ対策の考慮が不要でした。昨今、DX化などにより、ITエリアへの接続、無線LANを利用することにより、ITエリアとOTエリアの境界のセキュリティ対策が必須の状況となっています。

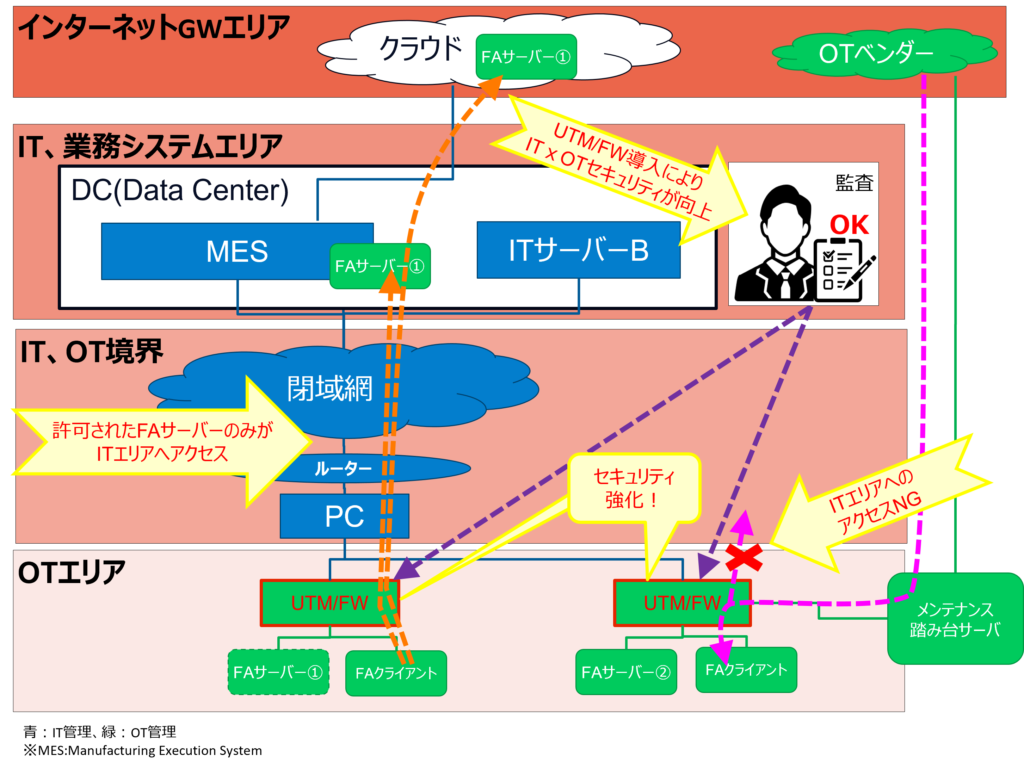

そこで本コラムでは比較的容易に対策ができるITxOT境界のセキュリティ強化について説明をいたします。

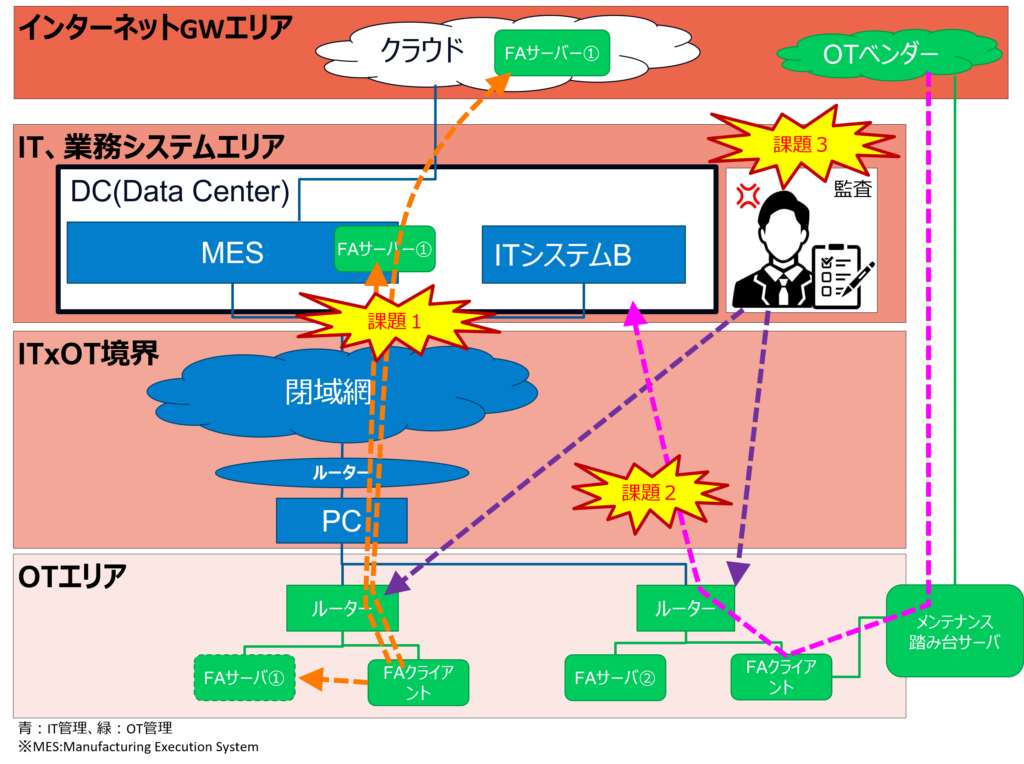

DX化による工場のITxOT境界のセキュリティ課題

製造業の工場のDX化をすることで、ITエリアとOTエリアでこんな課題がありませんか。

課題①

OTとITを繋げないといけない!けど・・・OTとIT両方のセキュリティが心配!

➡DX化でOTエリアにあった生産管理システム(MES)をITエリアもしくはクラウド上に移管する必要があり、

ITエリア↔OTエリアの双方へウィルス感染のリスクが生じる。

今までの閉域網だけのセキュリティ対策では、対応できない。

課題②

外部のOTベンダーが、FA機器へメンテナンスで接続しているので、ITエリアのセキュリティへの影響が心配

➡OTベンダー環境もインターネットとも接続している場合もあるため、ITエリアへウィルスが感染するリスクある。

課題③

監査でIT、OT境界を分断するようセキュリティの指摘があった

工場のセキュリティ対策案

OTエリアのルーターを、セキュリティ機能が高いUTM/FWに変更をします。

UTM/FWは不正侵入検知/防御検知システムであるIPS/IDS機能があるため、ウィルス侵入を防御検知することができます。

また、具体的には下記のようにOTエリア↔ITエリア間の通信を必要な接続だけに制御することで、セキュリティ強化をします。

設定内容

- ITエリアにアクセス必須のFAサーバー(FAサーバー①)のみITエリアへアクセス可能とする設定とする …課題①

- OTベンダーのメンテナンス端末はITエリアへのアクセス不可とする設定とする …課題②

➡結果、OTとITゾーンのセキュリティ分離するの指摘の為、監査をクリアすることができます。…課題③

まとめ

DX化により閉域網だったOTエリアがITエリアと接続必須になることで、ウィルスは、ITエリア↔OTエリアの双方へ入りこめます。特にOTエリアへのウィルス侵入、ランサムウェア攻撃は、社会的影響、逸失利益などの破壊的な被害となりえます。

そこで、工場のOTとITの境目(ITxOT境界)にウィルス侵入を防御検知機能があるUTM/FWを置き、必要な通信のみに制御をすることで、お互いのエリアへウィルスを侵入させないようにすることで、容易にセキュリティ強化ができます。

今回の解決案は一例であり、お客様のIT/OT環境はそれぞれ異なるため、改善すべき具体的な内容によって、最適なアプローチが異なる場合がありますので、まずは、問題の特定とそれに適した対策を検討することが重要です。

工場などでセキュリティ問題がある場合、1つの選択肢として当社に改善の内容、目的、課題などをご相談していただけると幸いです。

|

|