「認証から“統合管理”へ――Cisco DuoにIAM機能、誕生。」

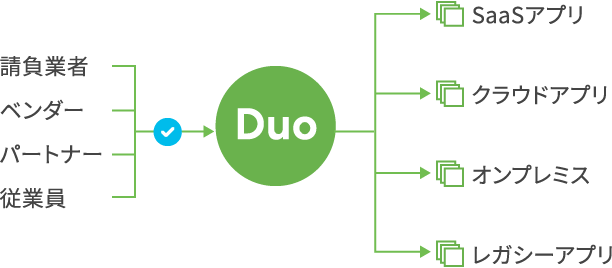

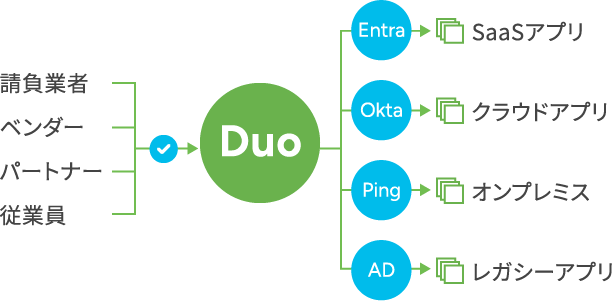

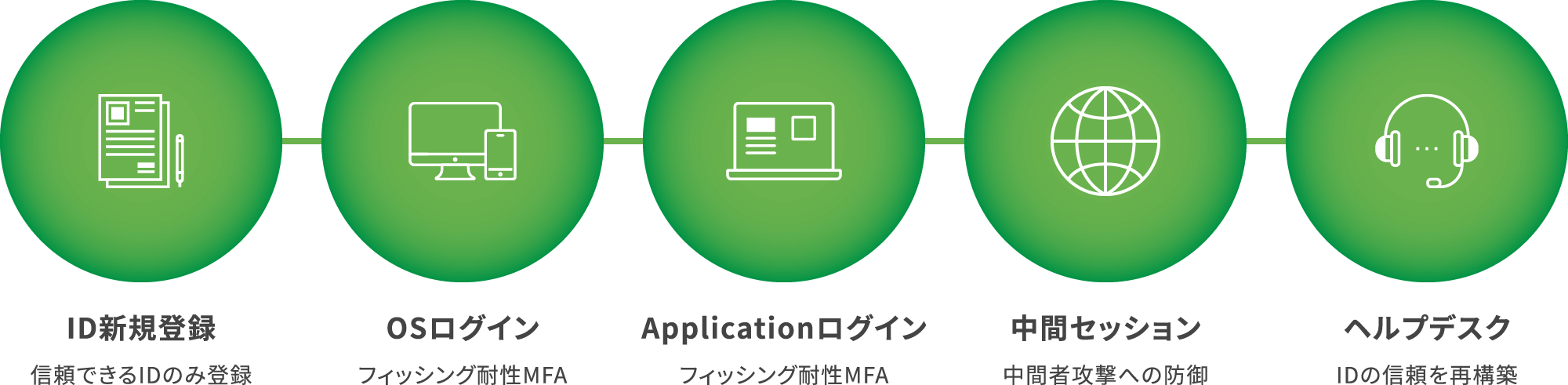

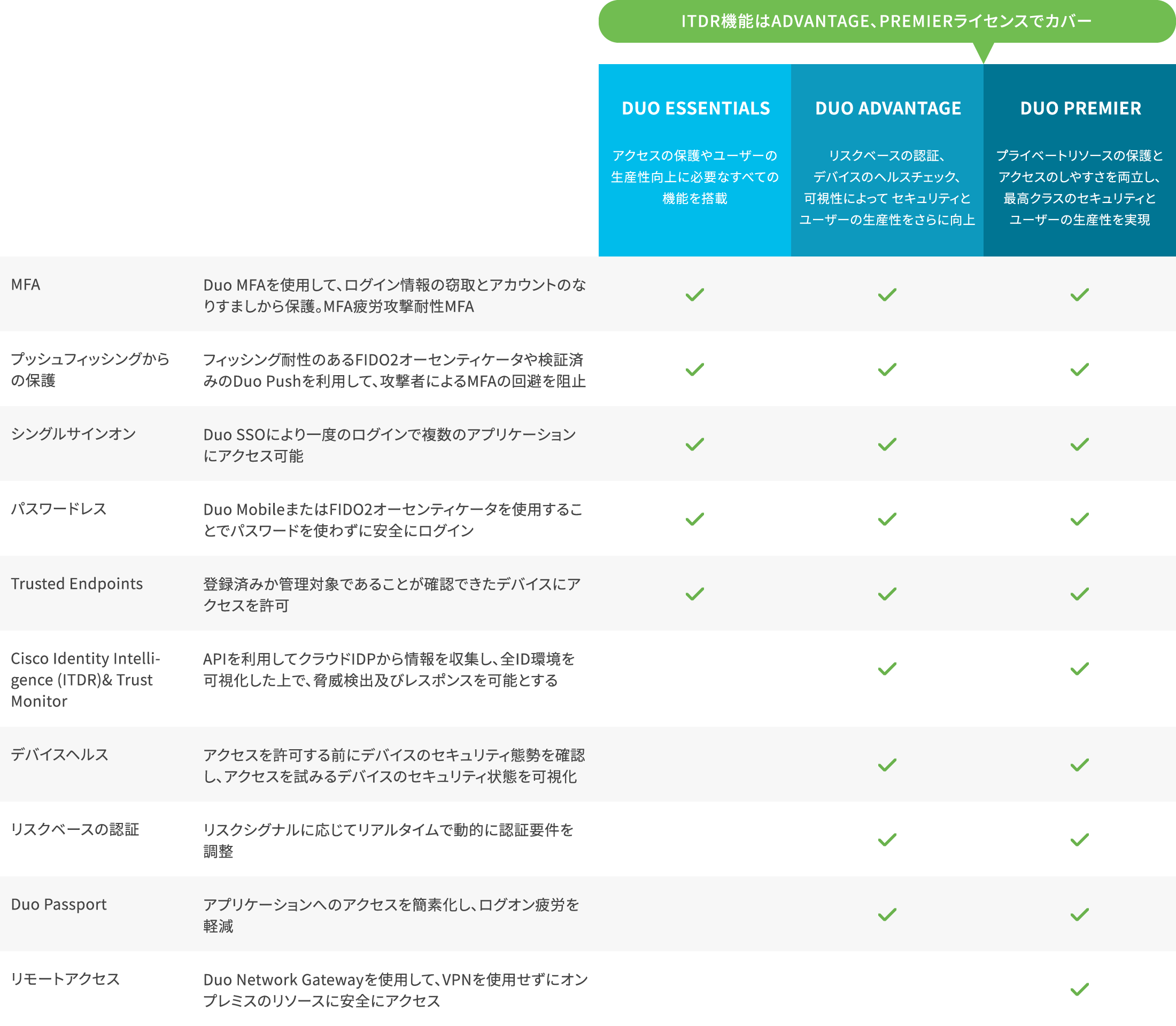

ゼロトラストを強化する次の一手として、Cisco Duoに新たにIAM(アイデンティティ・アクセス管理)機能が加わりました。これにより、多要素認証(MFA)だけでなく、ユーザーのアクセス権限やポリシーの一元管理が可能になります。業種、企業規模問わず様々なお客様の情報システム部門に求められる統合的なセキュリティ対策を、Cisco Duoがさらに一歩先へと導きます。

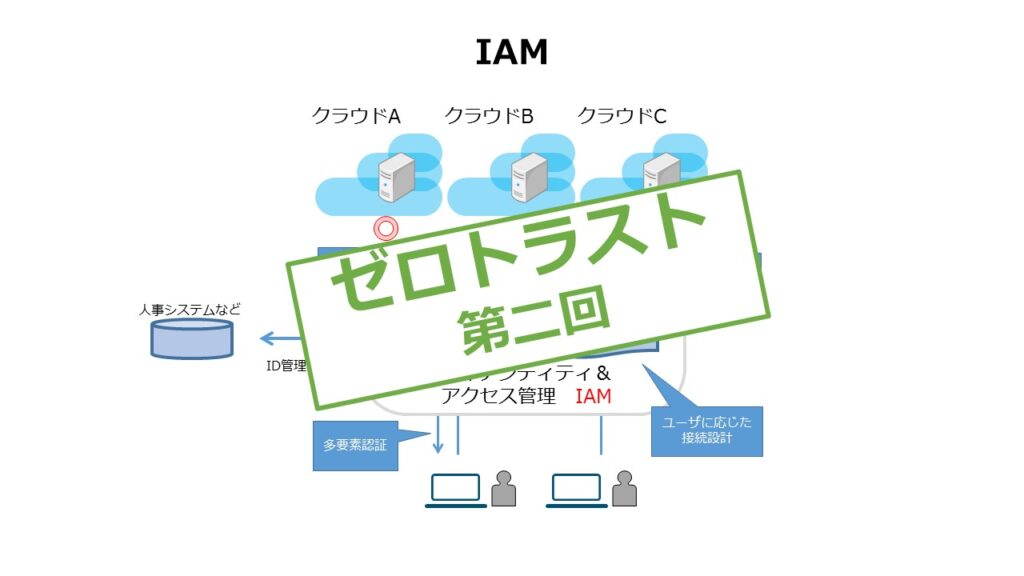

IAMとは?企業における“アイデンティティ管理”の新常識

IAM(Identity and Access Management)とは、ユーザーやデバイスの「誰に」「何を」「どこまで」許可するのかを一元的に管理し、適切なアクセスを保証する仕組みです。

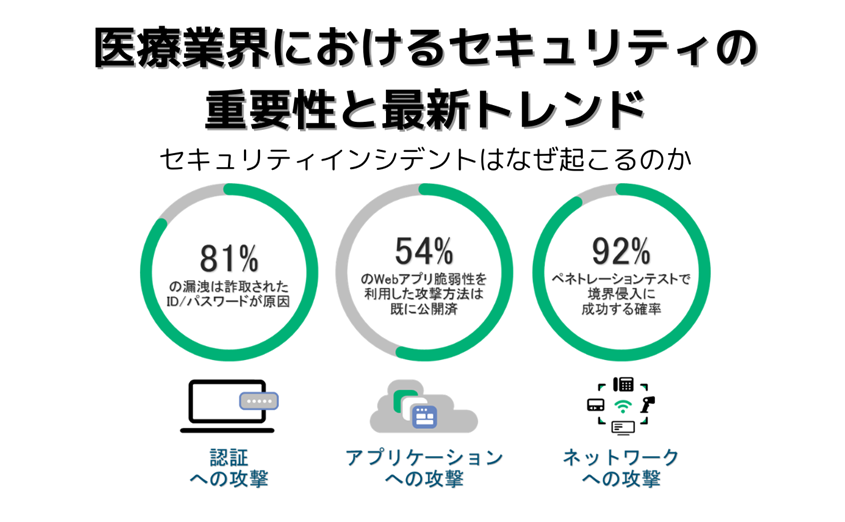

しかし昨今は、SaaSの普及によって企業データは多様なクラウドへ分散し、アクセス管理はより複雑化しています。さらに、入退社や異動が絶えない組織では、ユーザー属性や権限も常に変化し続けます。

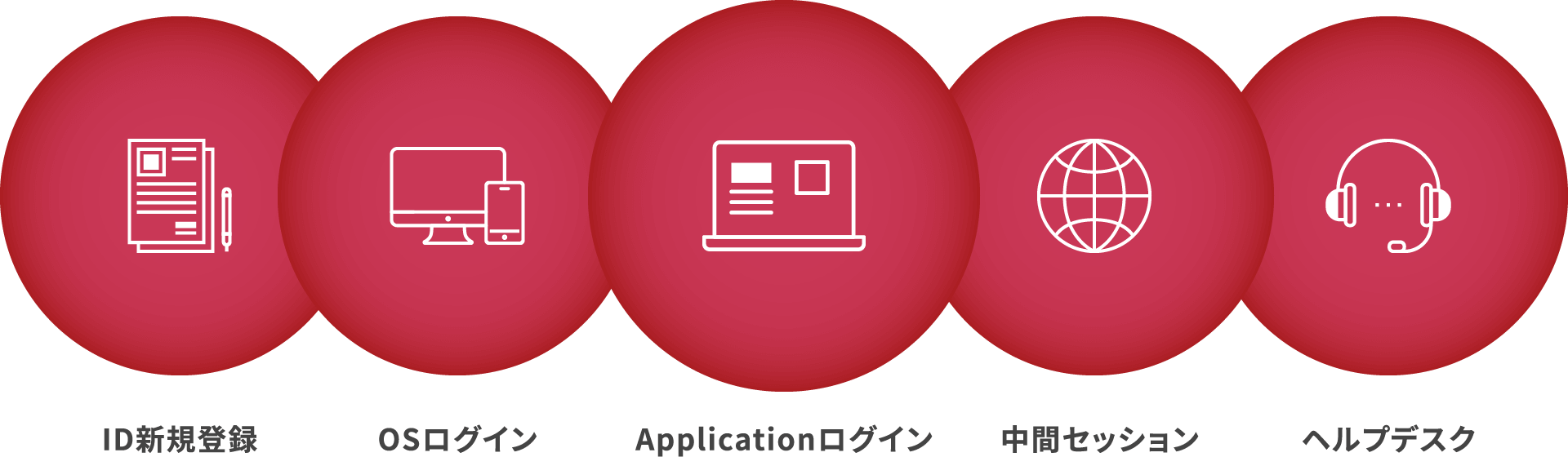

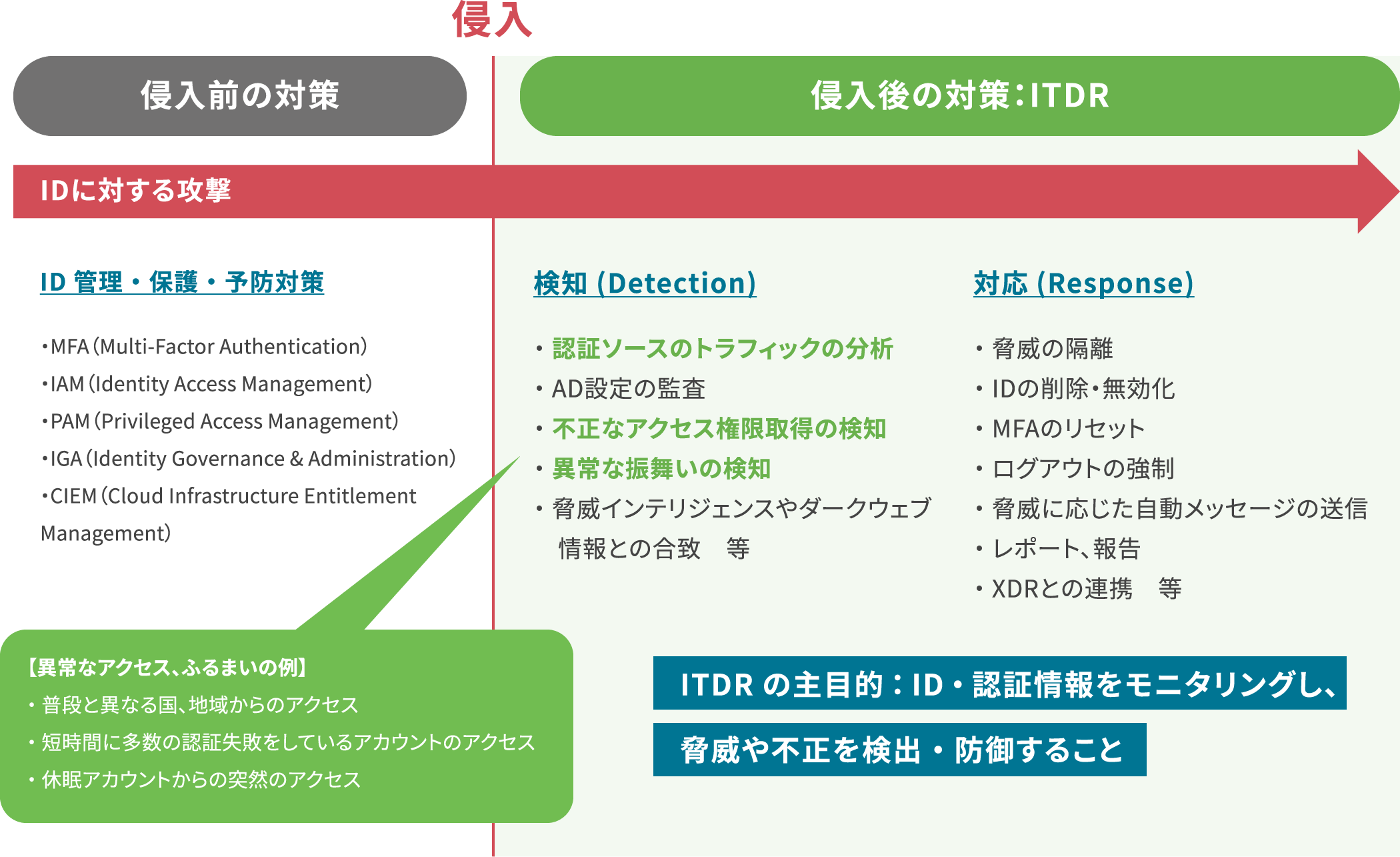

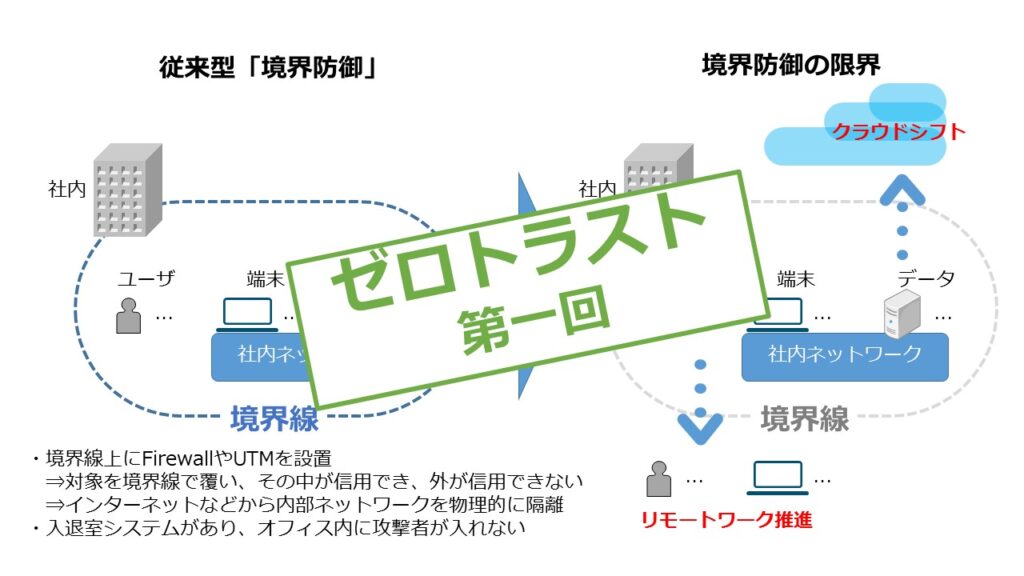

こうした環境では、パスワード中心の認証だけでは十分な防御を維持できません。ID発行・権限変更・廃止といったライフサイクル運用を統制すると同時に、デバイスの健全性、アクセスのコンテキスト、ユーザーのリスク状況を踏まえて動的にアクセス可否を判断する“ゼロトラスト型IAM”が不可欠です。