「教育情報セキュリティポリシーに関するガイドライン」改訂にみる、 これからの校内ネットワーク構築のポイント

2022年3月3日、文部科学省より「教育情報セキュリティポリシーに関するガイドライン」の改訂版が公開されました。同ガイドラインは、校内ネットワークへの不正アクセスや本人のなりすましによる個人情報漏えいに歯止めをかけるため、各学校や教育委員会が情報セキュリティポリシーの策定や見直しを行う際の参考とし策定されました。ガイドラインには、組織体制や情報資産分類、一元的なセキュリティ確保の考え方が解説されています。2017年10月18日に公表された初版では、ネットワークの三層分離によるセキュリティ対策を基軸としたものでした。しかし、教育の情報化や技術の進歩、新たな脅威の登場などにより必要となるセキュリティ対策も変化しており、時代の要請に応じて、同ガイドラインも改訂も重ねてきました。

| >> 学校のセキュリティ対策のご質問・ご相談はお気軽にお問い合わせください >> |

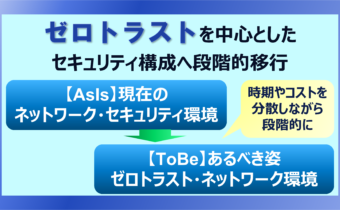

今回の改訂版では、アクセス制御による詳細な技術的対策の追記、および「ネットワーク分離による対策」、「アクセス制御による対策」についてより記述が明確なものとなっています。

図1 教育情報セキュリティポリシーに関するガイドラインの主な改訂内容について(令和4年3月) *出典:文部科学省「教育情報セキュリティポリシーに関するガイドライン」(令和4年3月)改訂について

これまで教育情報セキュリティポリシーガイドラインは、教育環境の変化に応じて柔軟に検討・改訂が重ねられてきました。外国に遅れをとらないように、日本でもデジタル教科書やプログラミング教育の強化といった、ICT教育の普及を進めています。そこでは、一人1台端末を活用した児童生徒の学びへの充実化に伴って、必要なセキュリティ対策やクラウドサービスの活用を前提としたネットワーク構成の最適化への取り組みも進められてきました。とりわけ、インターネットやクラウドサービスといったオープンな環境でICT教育が拡充されていく傾向にあることから、そこで扱われる個人情報漏えいを防止するため、これまで以上に「ネットワーク分離による対策」のさらなる見直しや「アクセス制御による対策」など、セキュリティ対策への強化に取り組む必要があります。

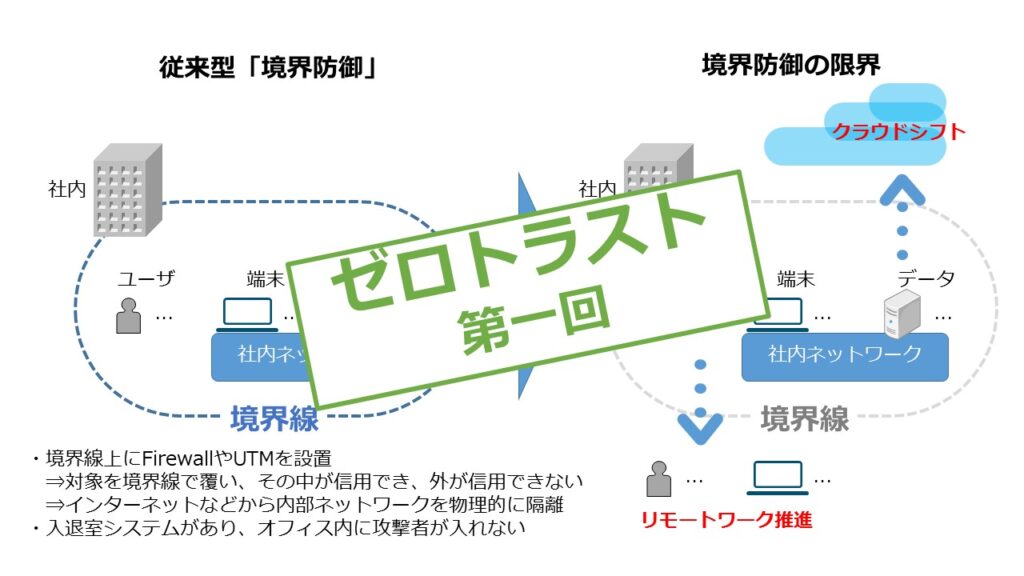

そして、昨今の校内ネットワーク環境においては、「ハイブリッドクラウド化の進展」「アクセスやトラフィックの増大」「不十分な可視性」などの具体的な課題が浮き彫りになりつつあります。アクセス制御による対策を講じたシステム構成は、いわゆる「ゼロトラストセキュリティ」構成に基づいたものであると言えます。

図2 昨今のネットワークの課題

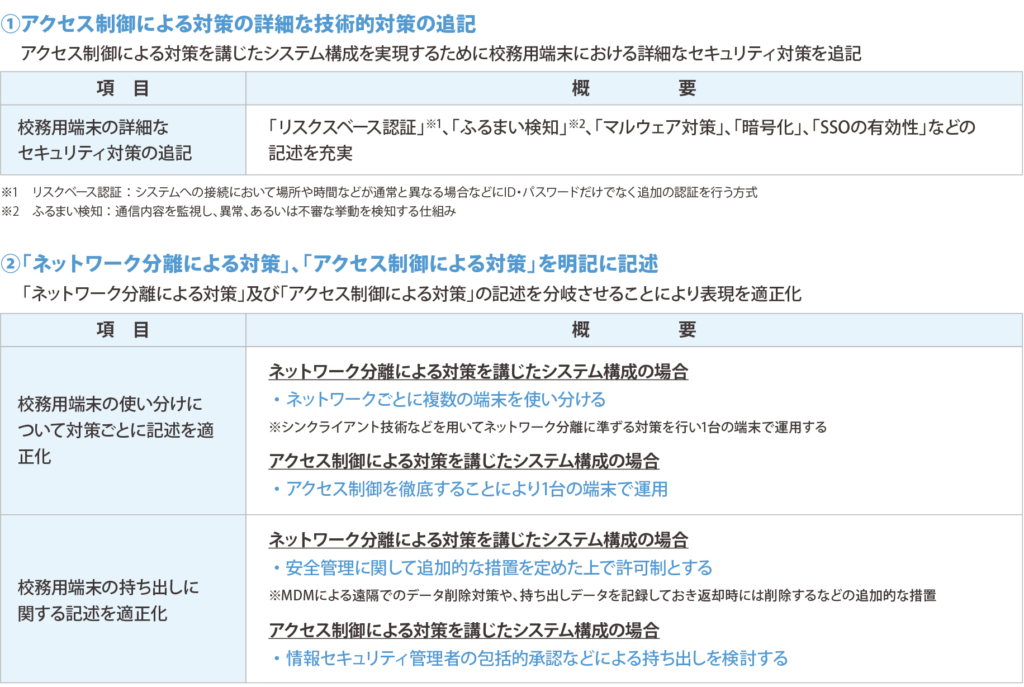

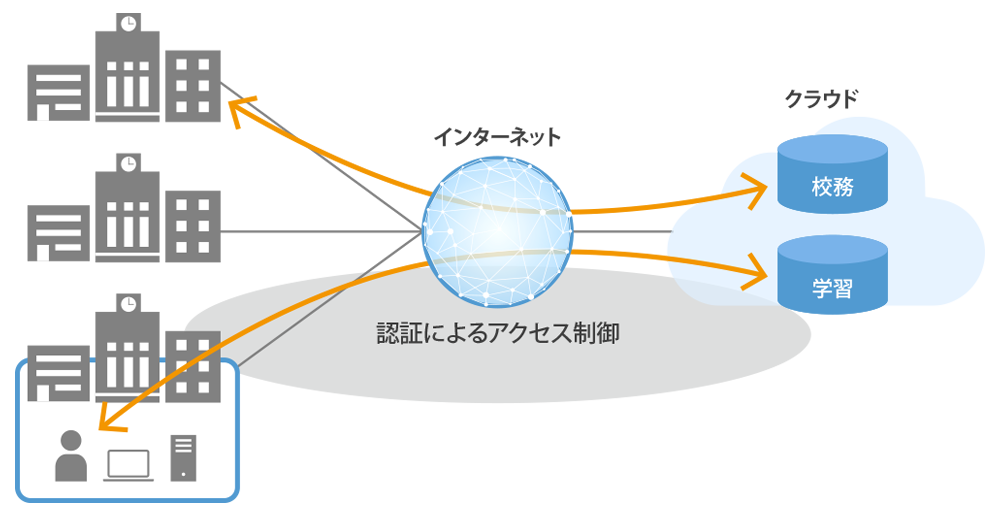

校内のネットワークにおける「ゼロトラストセキュリティ」は、セキュリティを強化するうえで重要なアプローチとして注目を集めるようになりました。これは、ユーザーやデバイス、アプリケーション、ネットワークが「信頼できないもの」という前提に立ち、信頼を担保するために必要なセキュリティ対策を施すというものです。こうした動きは、ネットワーク分離を必要としない、認証によるアクセス制限を前提とした「目指すべき構成」として、教育情報セキュリティポリシーに関するガイドラインに追加されています。

図3 校内ネットワークの目指すべき構成

ただし、ゼロトラストの考え方は、あくまでもセキュリティ対策や計画をまとめたもので、言うなれば「手段」であり、その実装が「目的」でないことに留意しなければなりません。

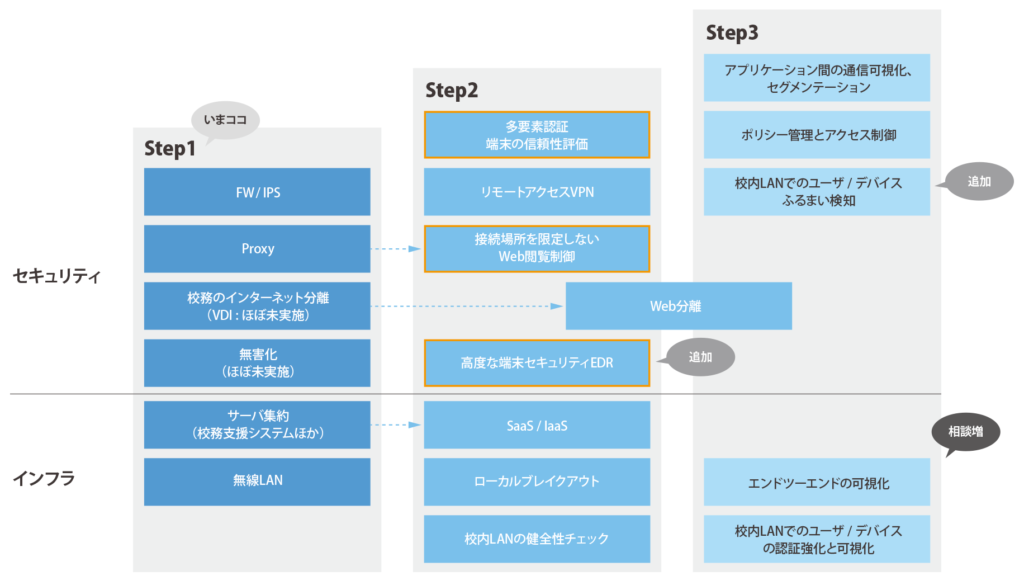

また、セキュリティ対策の検討にあたっては、GIGAスクール構想の推進に伴うデジタル教科書の活用やCBTシステムなどの全国展開、教育データの利活用、オンライン授業の拡大といった、これからの教育ネットワークのあるべき姿を考えたうえで、必要な対策を実施していかなければなりません。すなわち、「目指すべき全体像」と、「はじめに何をすべきか」を整理することが重要となります。

図4 目指すべき構成に向けた段階移行の考え方と、最初にすべきことの整理

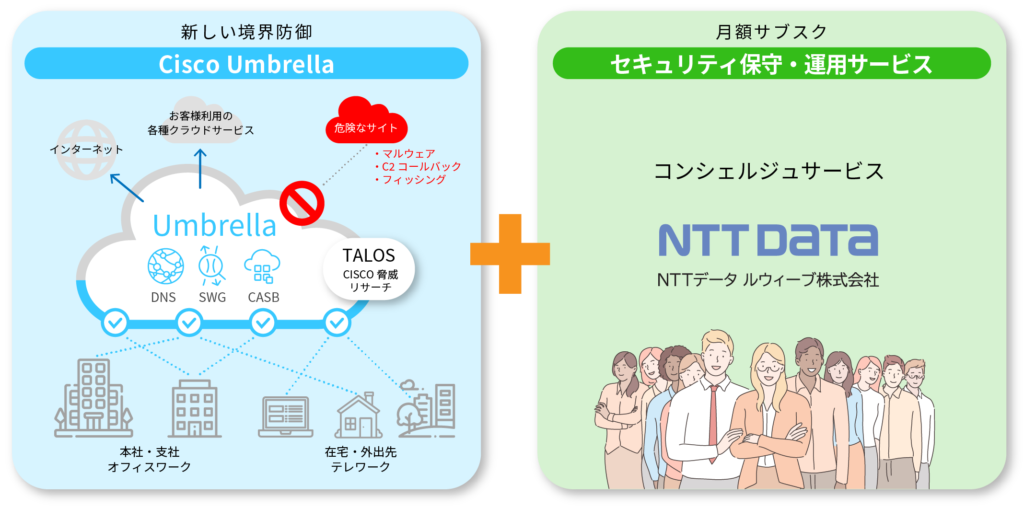

そのうえで、ゼロトラストセキュリティの実現に向け、優先度の高い対策には、多要素認証やエンドポイントデバイスの信頼性評価、接続場所を限定しないWeb閲覧制御、そしてEDRやエンドツーエンドの可視化などが挙げられるでしょう。

これらの要件を考慮しながら、必要なゼロトラストセキュリティの構築、そして最適なセキュリティソリューションの導入を検討してみてはいかがでしょうか。

| ゼロトラストのコラム を読む | 導入/運用 すべておまかせのセキュリティ対策 クラウドセキュリティ マネージドサービス |

学校の事例を読む 立教学院 立教池袋中学校・高等学校様 |

|

|

|