工場のDX化の第一歩!

~ブラックボックス化している資産を見える化~

今回のコラムでは、工場のDX化をするための工場のインフラの礎づくりについての説明となります。

工場のDX化では、 ITエリア、OTエリアのセキュリティを担保しながら、 AIや分析に使用するデータを取得をする必要があるかと思いますが、AIで活用するデータはどこからどのように取得したらよいのでしょうか。

まず、第一歩として、工場のブラックボックス化している機器、接続の確認から順序良く整備しなければなりません。機器が把握できた後は、順次セキュリティ対策をしていくこととなります。各ベンダーの製品やセキュリティ対策は様々な方法がありますが、本コラムでは、1つの対策案としてCiscoソリューションを元に説明をしていきます。

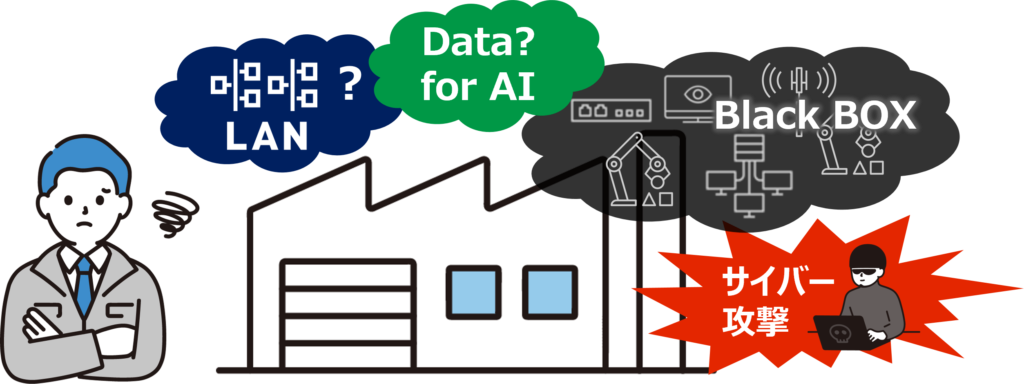

工場のDX化をする上での課題

工場のDX化を進めている場合、下記のような課題があるかと思います。

-

- 工場内の機器の状態が整理されていなくブラックボックス化している

- 工場内の各々の機器の接続状況が不明

- 機器のセキュリティ対策が不十分

- DX化するためのAIや分析に使用するデータの取得ができない

工場を守る!生産設備のネットワークセキュリティ対策

工場をDX化する前の礎づくりでは、まず工場のインフラ/機器/情報通信を整えるため、【ネットワークおよび機器の可視化】【工場内の全体、各機器のセキュリティ対策】【データ活用のためのネットワーク整備】をする必要があります。

それを具体的な手順に落とすと、次の4つとなります。

【1】資産の検出と可視化

~見えないものは、守れません。まずは工場の資産の把握が第一歩!~

OTエリアに適切なセキュリティ戦略の策定、セキュリティ設計を実施するために、ブラックボックス化している生産設備資産を把握する必要があります。

➡IoT機器、非管理デバイスなどネットワーク上に繋がる資産を把握する

➡それぞれのデバイスがどの様に繋がり、どう通信しているかを把握する

【2】ネットワークのセグメント分割

~生産設備内での事象発生時の影響範囲の極小化をする!~

DX化を進めるにあたり、通信が必要なユーザー、デバイス、アプリケーションを分類、OTエリア/ITxOTエリア/ ITエリアに分離し、各々のエリアで最小限のアクセス管理を行うことでリスクを低減する必要があります。

➡資産情報や通信特性をもとに必要最低限な通信となるように通信制御を行い、セキュアに接続をする

➡分析やAIのデータの取得が可能となる

【3】進行中の脅威の検知

~サイバー攻撃(ゼロデイ攻撃、ランサムウェアなど)に備える!~

ITエリアはIT側にてセキュリティが守られていますが、OTエリアがITエリアと接続することでウィルス感染経路ができてしまいます。OTエリアとITxOTエリアのシステムや機器の動作の異常を検出することで生産ラインを脅威から守ることができます。

➡通常時の通信の状態をベースラインとして学習する事により、脅威となる外部からの侵入や攻撃を検知する

➡【2】よりさらにセキュアに分析やAIのデータの取得が可能となる

【4】IT/OT SOC統合

~セキュリティを守り企業におけるビジネス影響を極小化する!~

OTエリア/ITxOTエリア/ ITエリアのセキュリティイベントの全体像を把握し、脅威の対処(調査と修復)を迅速に行う必要があります。

➡生産ラインがあるOTエリアのFAネットワークとで一貫したセキュリティ監視を行い、セキュリティイベントの内容に基づいた調査と対応を行う

➡データ取得のためにOTとITを接続した後に発生しうるセキュリティ脅威を迅速に対応できる

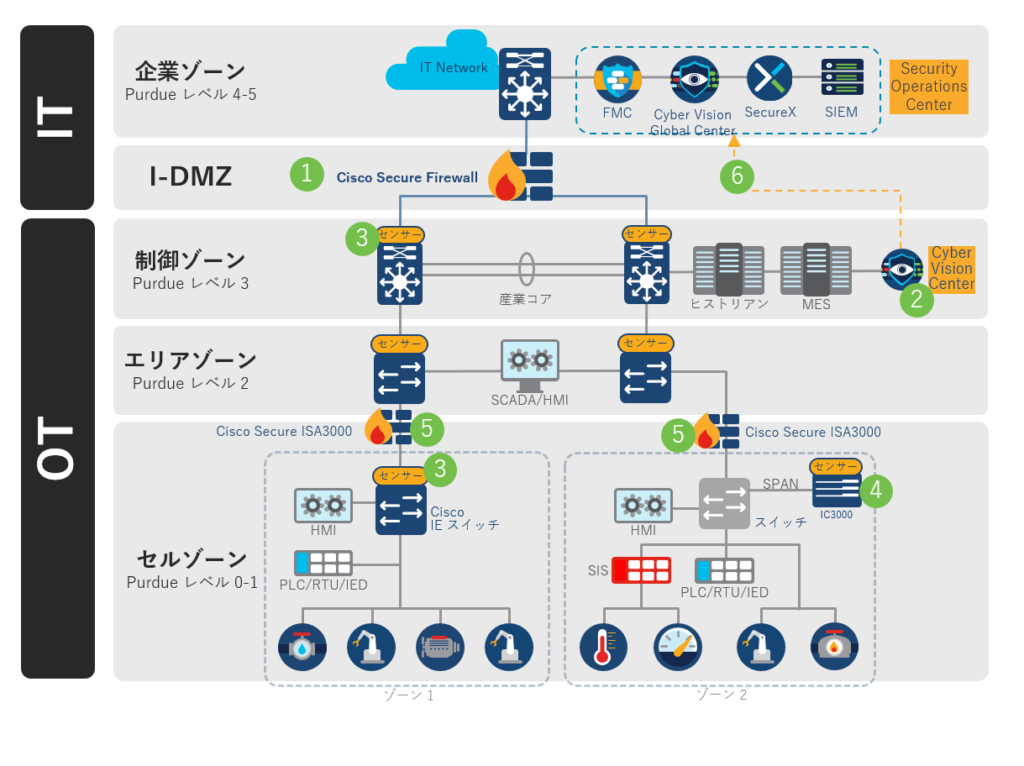

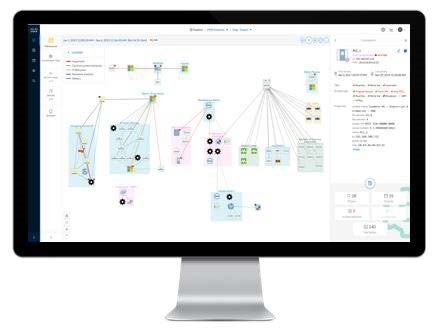

製造業のCiscoセキュリティアーキテクチャー例

引用:シスコシステムズ合同会社の資料

①Cisco Secure Firewall

②Cisco Cyber Vision (以降Cyber Vison)のセンサーとCenter

③ Cisco IE3400 や Cisco Catalyst 9300 スイッチに組み込まれているCyber Vision センサー

④Cyber Vision ハードセンサー

⑤Cisco Secure ISA3000

⑥Cyber Vision

【1】資産の検出と可視化

OT ゾーンの機器は、②Cyber VisionセンサーやCenterでCisco製品の可視化ができます。また、 ④ Cyber Vision ハードセンサーは、SPAN 経由で非 Cisco スイッチを可視化をすることができます。そして、③Cisco IE3400 や Cisco Catalyst 9300 スイッチに組み込まれているCyber Vision センサーで、OTゾーンの各々に接続されている各産業用機器の設定内容や脆弱性情報を自動で収集し、一覧化をすることが可能です。

※ Cisco IE3400:産業用スイッチであり、ポートの無効化をし、論理的分離(接続先制御)をする。また ケーブル抜き差し検知も可能

※ Cisco Catalyst 9300 スイッチ:あらゆる業界で使用可能なセキュリティ、IoT、クラウド向けのスイッチ。

※ Cyber Vision:後述で説明

【2】ネットワークのセグメント分割

ITとOTゾーンを分離するため、①Cisco Secure Firewall を設置し、OTゾーン内の各生産領域間は、⑤ Cisco Secure ISA3000で分離し、IT、OTエリアで最小限のアクセス管理ができます。また、【1】【2】でAIに必要なデータの取得が可能となります。

※ Cisco Secure ISA3000:産業グレードファイアウォール。マルウェア防御/FW (NGFW)/IPS エンジンを搭載しており、 産業プロトコルも理解し、 脅威の検知と通信の遮断。

※ Firewall Threat Defense(FTD):Cisco Secure Firewallの一つで次世代型ファイアウォール。マルウェア防御/FW (NGFW)/IPS エンジンを搭載し、許可された通信のみセキュアに接続することができる。

【3】進行中の脅威の検知

⑥Cyber Vision が、ネットワークに接続されている機器の一覧やその脆弱性をレポートとして出力可能です。⑥Cyber Visonは、ふるまい分析による異常検知、Snort IDS と Talos 脅威調査機関による侵入の検知などの検知をします。また、正常なトラフィックパターンを学習して、不審なトラフィックを自動的に検知し、生産ラインを脅威から守ります。

※ Snort IDS:ネットワーク上の通信の内容を監視し、不審なパケットの検出をする

※ Talos:ネットワーク脅威の専門家集団。Talos が提供する脅威インテリジェンスの情報は、既知および未知の脅威からネットワークを保護するためにシスコのセキュリティ製品によって活用

【4】IT/OT SOC統合

セキュリティ監視を行っている⑥Cyber Visionでは、産業ネットワークのインシデントのイベントを確認後、SecureX インシデントマネージャーでCisco と他社セキュリティ製品からの情報を統合してイベント調査を実施することができます。それらの情報をSOC に共有し、セキュリティの脅威の対処(調査と修復)を迅速に進めることができます。

※ SecureX:Cisco と他社セキュリティ製品からの情報とも統合して調査をするためのソリューション

【1】【2】を実施することで分析やAIに必要なデータを取得することができますが、さらにセキュアにするためには【3】【4】のセキュリティ対策をすることでサイバーセキュリティ攻撃の防御および対処を迅速にすることができます。

Cisco Cyber Vision~資産の特定、ふるまい監視~

組織に存在する機器などの資産を可視化し、生産制御システムをサイバーリスクから防衛、脅威の早期検出をし支援する製品です。

|

▶ 資産の可視化:制御装置と通信の実態を検出可視化

▶ 運用実態の把握:プロセスの追跡

▶総合的な脅威の検出:アラートの発報

|

▶ネットワークに組込み:コストメリット

|

Cyber Visionは各種産業プロトコルをデコード・解釈可能

| Developer | Protocols |

| Allen-Bradley | PCCC/DF1 |

| B&R Automation | B&R Protocol, X20 series |

| Beckhoff | EtherCAT, AMS |

| Codesys-based (Beckhoff / Eaton, etc.) | Codesys protocol stack |

| Electrical engineering and Power system automation | IEC 104, IEC 101 over IP, DNP3, IEC 61850 (MMS, Goose, SV), C37.118, DLMS/COSEM, ICCP (GRID)/TASE.2 |

| Emerson | ROC Plus |

| FANUC | Fanuc management and interconnection protocols |

| FieldComm Group | Fieldbus HSE |

| Heating, Ventilation, Air conditioning (HVAC) systems | BACnet, LonWorks |

| Intelligent Transportation Systems and Roadways | DSRC, HarDCC, IterisVelocity, MQTT (SCATS), Navtech Radar Sensor Data, NTCIP, Orion/PeekADR, Road Sensor, TPKT_RTP, TSI-SP-003, TSI-SP-026, WavetronixZ1 |

| Mitsubishi | SLMP, CC-Link, Melsec (MELSOFT), RFTP |

| Omron | FINS |

| Phoenix Contact | Phoenix Contact |

| Rockwell Automation | Ethernet/IP, CIP |

| Schneider Electric | Modbus ASCII, Modbus RTU, Modbus/TCP, XWAY, UNITE (PL7 Pro), UMAS (M340/M580/TSX Premium), EthWay |

| Siemens | S7, S7 “Plus” (for 1200/1500), Profinet, Profinet DCP, Profinet IO CM |

| Toyoda/JTEKT | FL-NET, CMP-LINK, TOYOPUC |

まとめ

工場のDX化の第一歩は、ブラックボックス化しているOT資産の検出と可視化からとなります。

工場のデータを活用するインフラ整備は、機器/機械、ネットワークなどを把握し、セキュリティ強化をし、データ活用が可能となります。 今回紹介したCisco Cyber Visionは、OT資産の可視化、脅威の検知、SOC連携が可能な製品となりますが、

お客様の工場環境や状況に合わせて、検討、設計、導入、運用することが大切です。

是非この機会に、工場のDX化及びデータ活用をし生産性向上、利益向上のするための礎を作りませんか。

本コラムではCisco製品を元にご紹介をしましたが、お客様の状況や工場環境に合わせて他製品でのソリューション紹介も可能です。工場のDX化のインフラ整備について、困ったことがありましたら、お気軽にお問い合わせをしていただければと思っております。

また、ITxOT境界のセキュリティ強化の対策は、コラムITxOT境界のセキュリティ強化も併せてご覧ください。