工場のネットワークが狙われている? —いま現場で必要なセキュリティ対策—

【課題】現場の“当たり前”が危険にさらされている

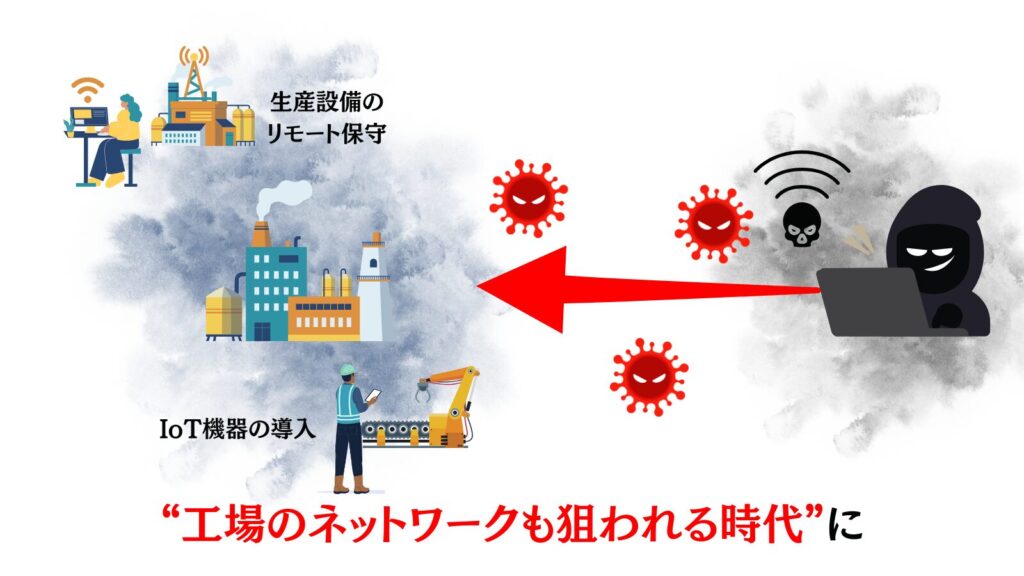

「工場内のネットワークは外部とつながっていないから大丈夫」——そう思っていませんか?

実際には、生産設備のリモート保守やIoT機器の導入により、多くの工場ネットワークはすでに“外部と接続された環境”になっています。

この変化に気づかず放置すると、思わぬサイバー攻撃の入り口を作ってしまうことに。

まずは“工場のネットワークも狙われる時代”であることを理解することが第一歩です。

1. 工場ネットワークが抱える特有のリスク

製造現場では、OT(Operational Technology)ネットワークと呼ばれる生産制御系ネットワークが稼働しています。

このOT環境は長年にわたり安定稼働を優先してきたため、「古いOS」や「更新できない機器」が多く残っているのが実情です。そこにサイバー攻撃者は目をつけています。

たとえばランサムウェア感染により、生産ラインが数日止まるケースも。

“止められないネットワークほど狙われやすい”のが、工場の弱点なのです。

2.リモートメンテナンスとVPNの盲点

多くの工場では、設備メーカーや協力会社が**VPN(Virtual Private Network)**を使って遠隔でメンテナンスを行っています。しかし、VPN機器の脆弱性(ぜいじゃくせい=セキュリティの穴)を放置すると、外部から不正侵入されるリスクが高まります。実際、VPNの設定不備やパスワード流出をきっかけに侵入された例も少なくありません。

リモートアクセス環境こそ、“便利さと安全性の両立”が求められるのです。

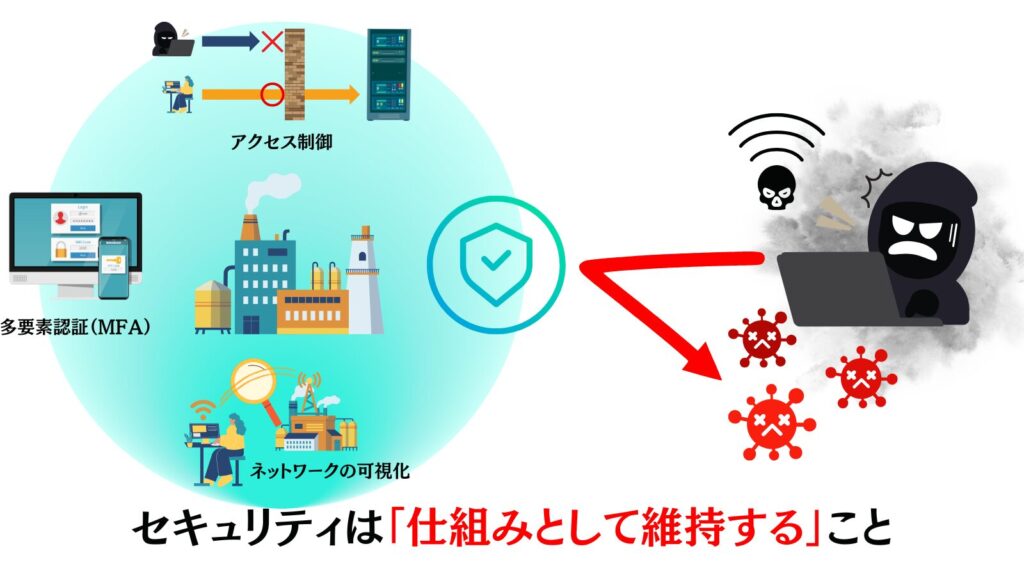

【対策】今すぐできる3つの対策

①アクセス制御を明確にする

誰が、どの設備に、どの時間帯に接続できるかを明確に。

不要なアクセスは遮断しましょう。

→解決案例:ネットワーク構築サービスで工場のインフラ整備をいたします。

②多要素認証(MFA)の導入

IDとパスワードに加え、スマホ認証などを組み合わせることで、なりすまし侵入を防止できます。

→解決案例:Cisco DUOで、瞬時にユーザー認証、ワンタップ承認ができます。

③ネットワークの可視化

どの機器が通信しているのかを「見える化」し、異常な通信があれば即座に検知する仕組みを整えます。

→解決案例:Cisco Catalyst Centerでネットワークに接続している機器を登録し、ダッシュボードで自動化/健全性/セキュリティの管理ができます。

これらは、ゼロトラスト(Zero Trust=すべてを信用せず確認する考え方)にも通じる基本的かつ実践的なステップです。

セキュリティは“単発対策”では守れない

ウイルス対策ソフトを入れる、VPNを設ける――どれも重要ですが、それだけでは不十分です。

セキュリティは「仕組みとして維持する」ことが何より大切です。

ネットワーク機器のファームウェア更新、ログの定期確認、そして異常時の対応ルール整備までを一貫して行うこと。

これが“止まらない工場”を守る唯一の道です。

【まとめ】現場の安全を“通信の見直し”から

工場のデジタル化は、効率化と引き換えに新たなリスクを生みました。

しかし、正しい知識と仕組みづくりで、そのリスクは大幅に軽減できます。

「うちのネットワークは大丈夫だろうか?」と感じた時が、見直しを始めるベストタイミングです。

当社では、工場ネットワークの可視化・セキュリティ診断・VPNの安全化支援など、現場に合わせた対策をワンストップでサポートしています。

まずはお気軽にご相談ください。

製造業向けコラム

🏭工場のITxOT境界のセキュリティ強化

🏭工場のDX化の第一歩!

| ご相談・お問い合わせ 製品・サービスに関するご質問・ご相談は「ご相談・お問い合わせ」ボタンからお気軽にお問い合わせください。 |

|