【ゼロトラストを分かりやすく】ゼロトラストの登場

テレワークの普及と共に、次世代セキュリティの本命として注目が集まる、ゼロトラストネットワークアーキテクチャ(ZTNA)をできるだけわかりやすく解説をしたいと思います。

| >> ゼロトラストの製品のご質問・ご相談はお気軽にお問い合わせください >> |

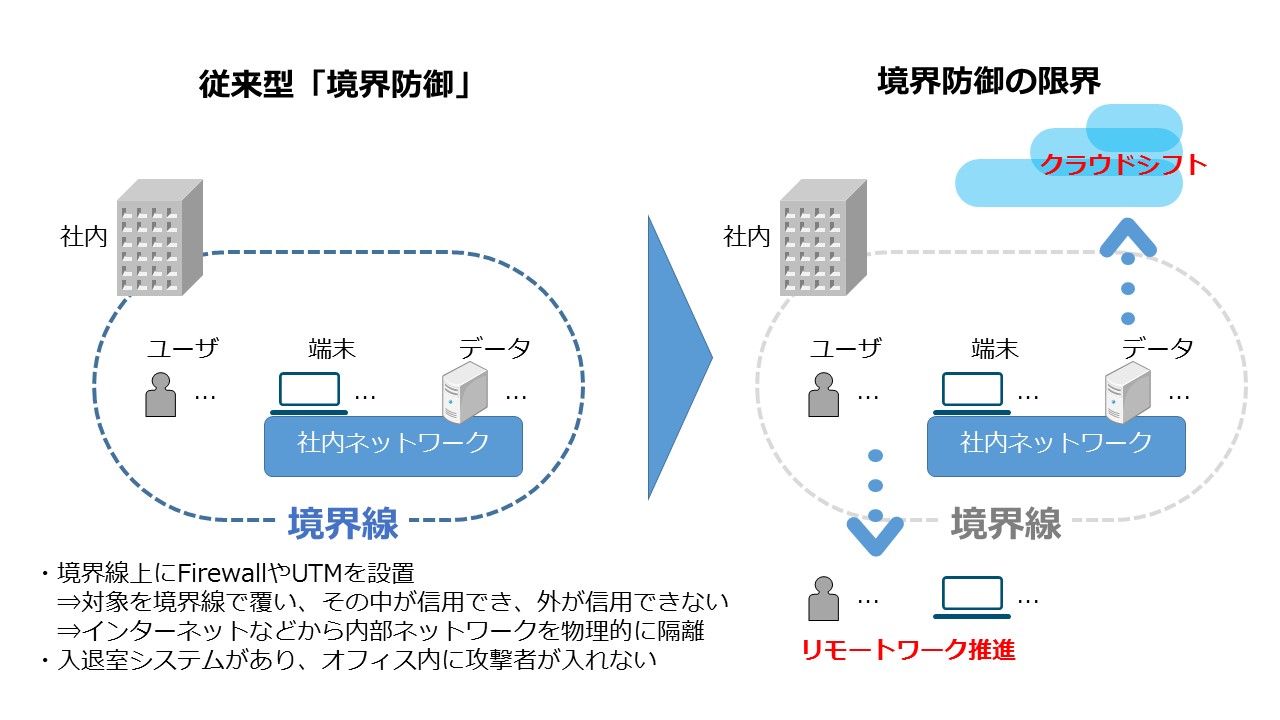

■ZTNA登場の理由:従来セキュリティ対策「境界防御」では不十分

以下図のように、従来型「境界防御」では、境界上に、FirewallやUTMなどを置いて、社外からのアクセスをチェックし、境界線内のセキュリティを担保します。対策としては、シンプルで管理がしやすいです。

ところが、この境界防御に限界が訪れます。その理由としてよく挙げられるのが、この3つです。

クラウドシフト、リモートワークの推進、サイバー攻撃の高度化

前者2点については、言わずもがな。社内ネットワーク内に収めていた守るべき対象(利用者、端末、データ、アプリケーション)が社内ネットワークの外に出ることになります。

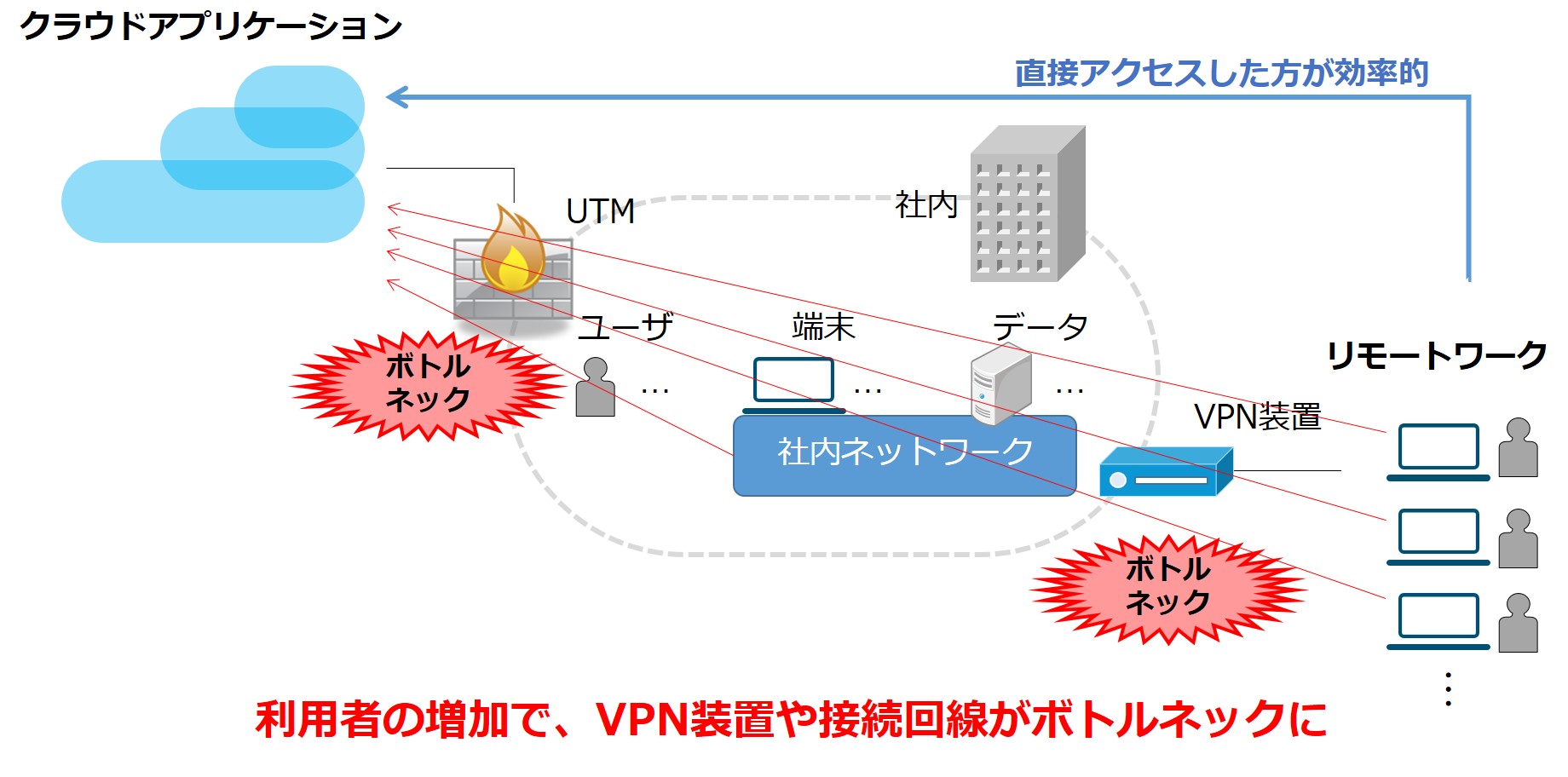

■リモートワークの推進で新たな課題

境界の外にいる利用者はどのように社内ネットワークに接続するのか?ご存じの通りVPNを導入することになります。このVPN製品での接続は以前から多くの企業で利用されていますが、どちらかというと例外的な対応だったと思います。リモートワーク推進により、利用者が増える(例外対応が増える)と、ボトルネックが発生します。また、この構成の場合、境界外にいる人たちが、一度社内を通って再度外に出ていく構成になるため、非効率的な動きになります。

■サイバー攻撃の高度化

境界防御では、境界で必ず守る・守れることが前提になります。逆に言うと、境界内部に入られると非常に弱いというのが難点です。一度侵入した攻撃者は境界内部で自由に動き、社内の大事なデータを根こそぎ盗むことも行えてしまいます。

攻撃者はどのように境界内部に侵入するのでしょうか?Firewall、UTMやVPN製品の脆弱性を突いたり、正規の利用者になりすまし、ID/PWを盗んで侵入します。また、Web経由あるいはメール経由でマルウェアをコンピュータに送り込み、侵入経路を確立する。パッチやセキュリティ更新プログラムが用意されていない未知の脆弱性(ゼロデイ脆弱性)を突いた攻撃といったことも行われます。このようなサーバー攻撃の高度化は2010年頃から事例が増え始めました。

いずれの攻撃も非常に高度且つ、執拗に行われる行為につき、境界防御は破られてしまうという状況ができてしまいました。

境界防御の限界が来てどうなったか?

境界という守りに頼らない、利用者や機器のある場所に関わらず、すべてのアクセスを信用しない。

というセキュリティの考え方が生まれました。信用しない=ゼロトラストという名前が付けられました。

>第二回のコラムに続く

(お問い合わせ・ご依頼はこちら↓↓)

NTTデータルウィーブ株式会社 ISソリューション事業本部 ISS営業部 営業担当まで

mail:network@nttdata-luweave.com

TEL:044-223-4903

| Cisco Duo | Cisco Secure Endpoint | Zscaler |

|

|

|

| アクセスしようとするユーザーおよびデバイスに対してゼロトラストモデルを適用 | DuoとSecure Endpointを連携すると、エンドポイントを起点としたゼロトラストを実現 | 社外・社内のアプリケーションにアクセスでき、脅威を防ぐ、ゼロトラストベースのソリューション |