高度化するサイバー攻撃にどう備える? 〜セキュリティを【強化】するために【再設計】を〜

近年、サイバー攻撃は巧妙化・高度化し、企業の情報資産を狙う脅威は増加の一途をたどっています。

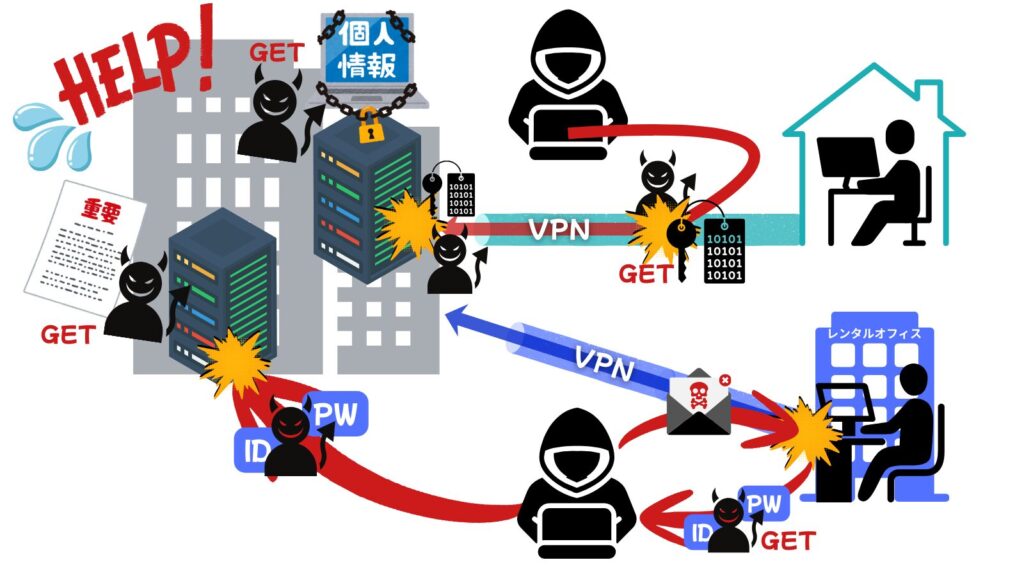

IPAが発表している「情報セキュリティ10大脅威(組織編)」では、【ランサムウェアによる被害】や【サプライチェーン攻撃】、【機密情報等を狙った標的型攻撃メール】などが上位に挙げられています。いずれも、従業員のリモート接続やクラウドサービスの利用拡大に伴って、攻撃者にとって新たな侵入経路となりうる領域です。

これらは、従来の境界防御だけでは防ぎきれないケースが多く、特にリモートワークやクラウド利用の拡大に伴い、攻撃対象は社内ネットワークの外にも広がっています。

ランサムウェアを代表とする、昨今のセキュリティ脅威状況

外部からのセキュリティ対策として、ファームウェア更新による脆弱性対策が必須です。

情報セキュリティ10大脅威 2025[組織]

| 順位 | 「組織」向け脅威 | 初選出年 | 10大脅威での取り扱い (2016年以降) |

| 1 | ランサム攻撃による被害 | 2016年 | 10年連続10回目 |

| 2 | サプライチェーンや委託先を狙った攻撃 | 2019年 | 7年連続7回目 |

| 3 | システムの脆弱性を突いた攻撃 | 2016年 | 5年連続8回目 |

| 4 | 内部不正による情報漏えい等 | 2016年 | 10年連続10回目 |

| 5 | 機密情報等を狙った標的型攻撃 | 2016年 | 10年連続10回目 |

| 6 | リモートワーク等の環境や仕組みを狙った攻撃 | 2021年 | 5年連続5回目 |

| 7 | 地政学的リスクに起因するサイバー攻撃 | 2025年 | 初選出 |

| 8 | 分散型サービス妨害攻撃(DDoS攻撃) | 2016年 | 5年ぶり6回目 |

| 9 | ビジネスメール詐欺 | 2018年 | 8年連続8回目 |

| 10 | 不注意による情報漏えい等 | 2016年 | 7年連続8回目 |

引用:情報セキュリティ10大脅威 2025 | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

「情報セキュリティ10大脅威(組織編)」の各脅威の攻撃手口でわかるように、リモートワーク環境で使用する【リモートワーク用端末】 【リモートデスクトップ】【VPN】などの脆弱性を悪用しているケースや【クラウドサービス】利用関連からの漏洩や悪用のケースもあります。

そこで、本コラムでは【リモートワーク環境】【クラウドサービス環境】を軸に、感染や情報漏洩のリスクを考えてみましょう。

リモートワーク環境やクラウドサービスのセキュリティリスク

1. VPN機器やリモートアクセス経路の脆弱性

長期間ファームウェア更新が行われていないVPN装置やリモート接続用ゲートウェイが、攻撃者の侵入口となるケースが増加しています。既知の脆弱性を悪用されたり、アクセス認証が不十分なまま利用されたりすることで、社内ネットワーク全体が侵害される恐れがあります。

2. クラウドサービス間のアクセス制御の複雑化

SaaSやIaaSなど複数のクラウドを併用することで、アクセス権限管理が複雑になります。権限設定の誤りや退職者アカウントの残存などが原因で、意図せず外部に情報が漏洩するケースも少なくありません。

3. ID・パスワードの使い回しと認証情報の漏えい

クラウドサービスの利用拡大により、ユーザーIDとパスワードの管理負担が増大しています。複数サービスで同一のパスワードを使い回すことで、ひとつの漏えいが連鎖的に他システムへの侵入を許すリスクを高めています。

4. 可視化されにくい通信と監査の難しさ

リモートアクセスやクラウド利用では、通信経路がインターネットを経由するため、従来の社内ネットワーク監視では把握しづらくなります。不審な通信やデータ持ち出しの検知が遅れることで、インシデント対応が後手に回る懸念があります。

これらのリスクからネットワークセキュリティを守るためには、単一の製品だけでは解決するのが難しい複数の課題です。

そのため、ゼロトラストの考え方に基づき、ユーザー・デバイス・アプリケーションを常に検証する仕組みが求められます。

注目の次世代防御でセキュリティ対策の再設計

ここで、注目される次世代のセキュリティモデルは、SSE(Security Service Edge)や多要素認証(MFA)であり、こうした複合的なリスクへの有効な対策となります。

①SSE(Security Service Edge)

SSEは、ユーザーがどこからアクセスしても安全に業務を行えるよう、ネットワークとセキュリティをクラウド上で統合的に提供する仕組みです。アクセス制御、データ保護、脅威防御を一元的に実施でき、VPNの脆弱性や複雑なネットワーク構成の課題を解消します。ゼロトラストの考え方をベースにしているため、「信頼できる端末・ユーザーのみが必要な情報へアクセスする」というシンプルで強固なルールを実現できます。

以下は主なSSEの技術やソリューション例です。

- SWG(Secure Web Gateway):企業や組織のインターネットアクセスを安全にするためのソリューション。不正サイトやマルウェアからの脅威を防ぎ、Web通信を監視・制御します。

- CASB(Cloud Access Security Broker):SaaSやIaaSなどクラウド利用時に、データ保護・コンプライアンス・脅威防御を実現するセキュリティソリューション。

- ZTNA(Zero Trust Network Access):ゼロトラストモデルを実現するアクセス制御技術。「信頼しない」を前提に、ユーザーやデバイスを厳密に認証し、必要なリソースのみアクセスを許可します。

- DLP(Data Loss Prevention):機密情報や個人情報の漏えい防止を目的とした技術。ファイルや通信を監視し、情報の識別・検出、送信や持ち出しの制御を行います。

| Cisco Secure Access 製品ページ 中堅・大規模企業様向け |

Cisco Secure Connect 製品ページ 中堅・中小企業様向け |

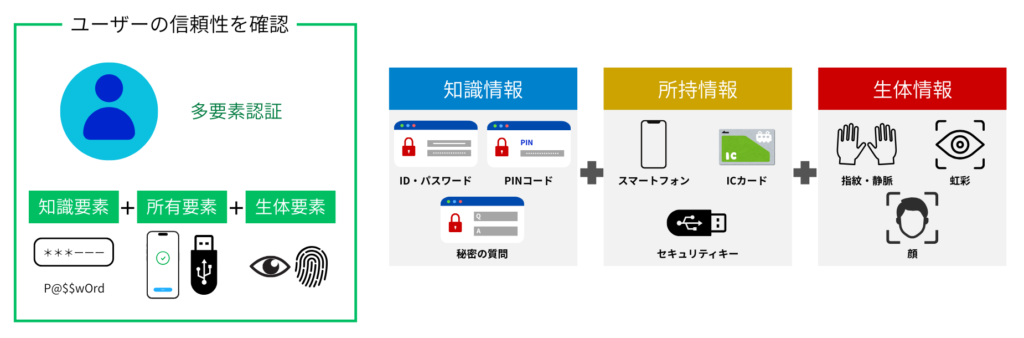

②多要素認証(MFA)

多要素認証(Multi-Factor Authentication, MFA) は、ユーザーがシステムやサービスにログインする際に、複数の異なる要素を組み合わせて認証する仕組みです。

従来の「ID+パスワード」だけでは、情報漏えいや不正アクセスのリスクが高まっています。MFAは、認証要素を複数組み合わせることで、攻撃者がすべての要素を突破することを困難にします。

以下は認証要素です。

- 知識情報(Something you know):パスワードやPINコードなど、ユーザーが知っている情報

- 所持情報(Something you have):スマートフォン、セキュリティトークン、ICカードなど、ユーザーが持っているもの

- 生体情報(Something you are):指紋、顔認証、虹彩認証など、ユーザー自身の身体的特徴

例えば、パスワード+スマートフォンのワンタイムパスコード、パスワード+指紋認証などを複数認証要素を組み合わせて認証が可能となります。

SSEの技術で、従業員がどこからアクセスしても安全に業務を行えるよう、ネットワークとセキュリティをクラウド上で統合的に提供し、MFAを組み合わせることで、ID・パスワード情報が漏えいした場合でも不正アクセスを防止可能です。

セキュリティ対策は「強化」するための対策追加ではなく、「強化」するために「再設計」が求められる時代になりました。

社内ネットワークだけでなく、クラウド・リモート・モバイルを含めた全体のセキュリティアーキテクチャを見直すことが、次世代の防御力強化につながります。SSEとMFAの導入は、高度化するサイバー攻撃に備える1つの手法です。

| ご相談・お問い合わせ ネットワークとセキュリティ対策のご相談はこちら→→→ 過剰サービスではなく、ちょうど良いサービスを ご提供させていただきます。 お気軽にご質問・ご相談ください。 |

|

実態調査レポート:SASE 導入の現在地とマネージドサービスへの期待実態調査レポート

SSE製品 : Cisco Secure Access|Cisco Secure Connect

MFA製品 : Cisco Duo