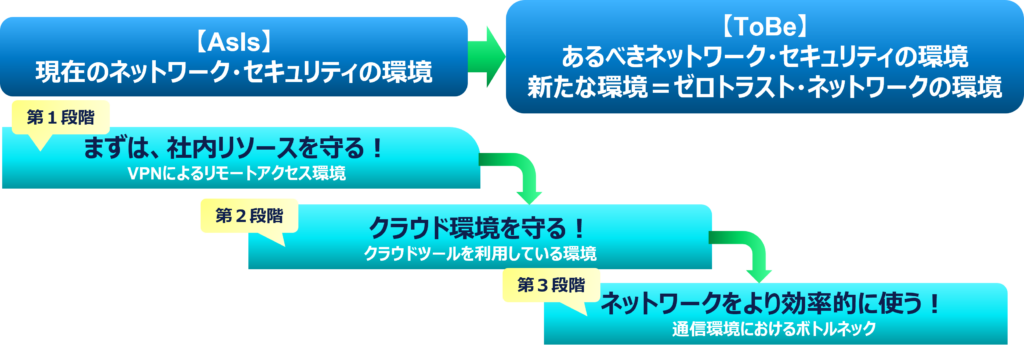

ゼロトラストを中心としたセキュリティ構成への移行

働き方の変更でリモートワーク環境が整う一方、セキュリティリスクの増大と、非効率なネットワークの状態ではありませんか?

働き方やリモートワーク以外にもサイバー攻撃の高度化、クラウドシフトにより社内システムが外部クラウドへ移行しているため、従来セキュリティ対策「境界防御」では、社内の情報を守り切れなくなっています。

ゼロトラスト・ネットワークとは、安全な場所がない、境界という守りに頼らず、すべてのアクセスを信用しないという考え方で、その概念でネットワークをサイバー攻撃から会社の情報を守ります。

ただ、一度に移行することは厳しい!

そこで、時期やコストを分散しながら段階的に

ゼロトラスト・ネットワークへ移行する方法と、

それに関連する【用語】について本コラムでご紹介します。

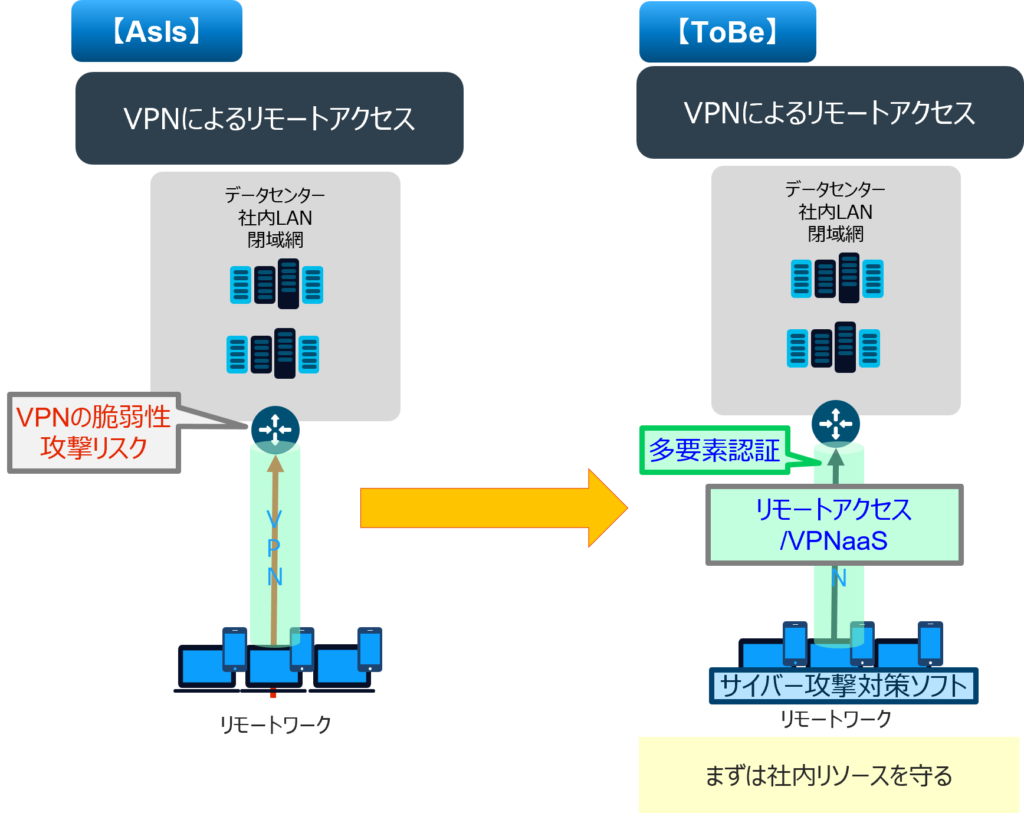

第1段階:まずは、社内リソースを守る!

VPNによるリモートアクセス環境

リモートワークの際は、SSL-VPNで社内LAN、データセンターなどへアクセスしている環境でしょうか?

昨今問題となっている、リモートアクセス環境への攻撃は、使用しているVPN機器のセキュリティパッチの適用が遅れることや、予想されやすい簡単なID、PWを利用するような脆弱性を狙っています。

ゼロトラスト・ネットワーク環境観点での1つの解決策として、リモートアクセスに対してVPNaaSと多要素認証で ”まずは、社内リソースを守ること” ができます。

【用語説明】

VPNaaS(VPN as a Service)

クラウドベースで提供される仮想プライベートネットワーク(VPN)サービスです。従来のオンプレミス型VPNとは異なり、専用のVPN機器を企業や個人が自前で設置・管理する必要がなく、インターネット経由でセキュアな通信経路を確立できます。

VPNaaSは、クラウド上で提供されるため、スケーラビリティや可用性に優れ、複数拠点やリモートワーク環境にも柔軟に対応可能です。また、セキュリティパッチの適用や運用管理はサービス提供者側が行うため、常に最新のセキュリティ対策が施された環境を利用できます。

主な利点には以下が含まれます。

-

-

-

-

-

- 導入・運用コストの削減

- セキュリティの自動更新

- 多拠点・多端末への柔軟な対応

-

-

-

-

多要素認証やトラフィック監視との統合が可能

多要素認証

ユーザーがシステムやサービスにログインする際に、異なる種類の認証要素を2つ以上組み合わせて本人確認を行うセキュリティ対策です。IDとパスワードだけでなく、追加の認証手段を取り入れることで、不正アクセスのリスクを大幅に低減できます。

多要素認証における「要素」は、主に以下の3種類に分類されます。

| 要素 | 意味 | 例 |

| 知識要素 | ユーザーだけが知っている情報 (Something you know) |

パスワード、PINコード、秘密の質問など |

| 所持要素 | ユーザーが物理的に所持しているもの (Something you have) |

スマートフォン、ハードウェアトークン、ワンタイムパスワード(OTP)アプリなど |

| 生体要素 | ユーザー自身の身体的特性 (Something you are) |

指紋認証、顔認証、虹彩認証、声紋など |

このように、異なる種類の2つ以上の要素を組み合わせて認証を行うことで、従来のIDとパスワードだけのログイン方式よりも強固なセキュリティを実現できます。

SSL-VPN(Virtual Private Network)

SSL(現在は後継のTLSが主流)を使用して、インターネット経由で安全なリモートアクセスを実現するVPN(仮想プライベートネットワーク)方式の一つです。

SSL-VPNは、主にWebブラウザまたは専用クライアントを介して、社内ネットワークやアプリケーションにリモートから接続する際に、通信内容を暗号化し、盗聴や改ざんを防止する機能を提供します。

従来のIPSec VPNと異なり、ポート443(HTTPS)を使用するため、ファイアウォールに遮られにくく、インターネット環境があれば接続しやすいという利点があります。

なお、SSL-VPNのサーバー(VPN機器またはアプライアンス)は企業側で管理されることが一般的であり、セキュリティパッチや証明書の更新などは企業側で適切に実施する必要があります。

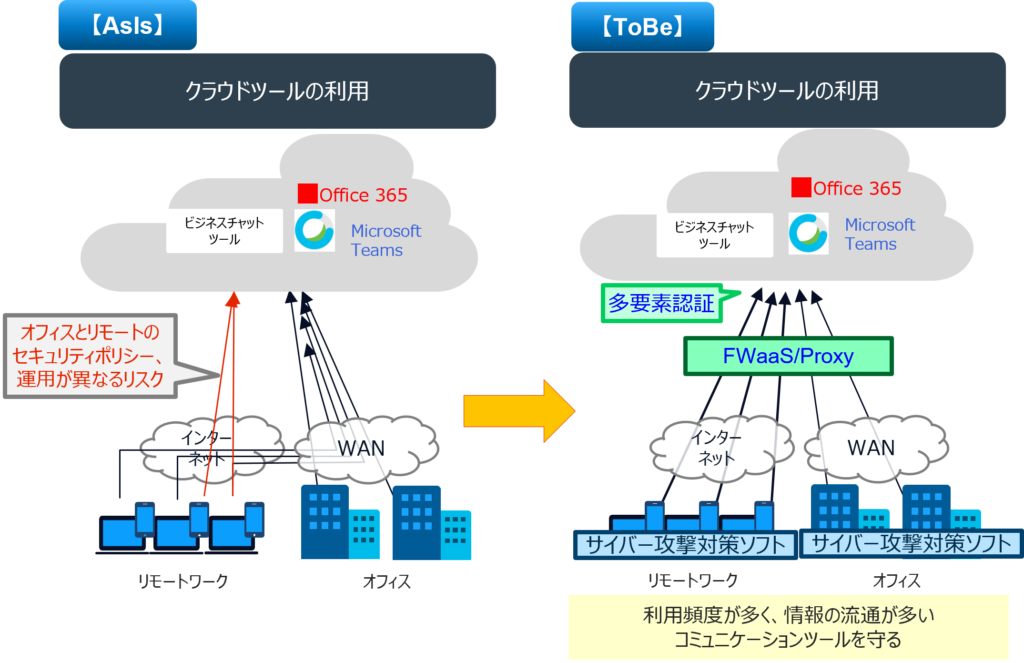

第2段階:セキュリティポリシーを統一する!

異なるセキュリティポリシーでの運用リスク

クラウドツールOffice365、MS Teamsなどのコミュニケーションツールを利用している場合、リモートワークのPCから会社のセキュリティポリシーを通らずに直接インターネットアクセスできる環境ではありませんか?

冒頭記載のポリシーの場合、オフィスとリモートワーク(AsIsの赤線と黒線)のセキュリティポリシー運用が異なるため、クラウドツールへのリスクと、リモートワークの端末に対する攻撃リスクが高まります。このリスクを回避するため、FWaaS/クラウドProxy経由でクラウドサービスへのセキュアなアクセスを確保し、インターネットアクセスのセキュリティ強化が可能です。これによりリモートワークおよびオフィスの外部インターネットアクセスの“セキュリティポリシーが統一” できます。

【用語説明】

FWaaS(Firewall as a Service)

クラウドベースで提供されるファイアウォール機能のことを指します。従来のオンプレミス型ファイアウォール(物理機器や仮想アプライアンス)とは異なり、FWaaSはクラウド上のサービスとして提供されるため、企業や組織は物理的なファイアウォール機器を導入せずに、ネットワークのセキュリティ対策を実現できます。

FWaaSの利用により、リモートワーク環境や複数拠点に対するセキュリティポリシーの一元管理が可能となり、外部からの不正アクセスやマルウェア(ウイルスを含む)の侵入を防止できます。

従来のハードウェア型ファイアウォールと異なり、FWaaSはベンダー側(サービス提供者)によってセキュリティアップデートやメンテナンスが行われるため、常に最新のセキュリティ対策が施された環境を利用可能です。

また、クラウドファイアウォール(Cloud Firewall)」とも呼ばれることがありますが、文脈によって意味が異なることもあります。

クラウドProxy(Cloud Proxy)

クラウド上で提供されるプロキシサーバーサービスのことです。ユーザーのインターネットアクセスをクラウド上のプロキシ経由で中継・管理することで、セキュリティの強化やトラフィック制御、可視化が可能になります。

従来のオンプレミス型(社内設置型)プロキシサーバーと異なり、クラウド型プロキシは導入や運用の手間が少なく、拠点やデバイスを問わずに一貫したポリシーを適用しやすいという利点があります。特に、リモートワーク環境やSaaS利用の増加に対応する手段として注目されています。

クラウドプロキシは、以下のような機能を備えていることが一般的です。

-

-

-

-

-

- URLフィルタリング(不適切・危険なWebサイトへのアクセス制御)

- マルウェア・フィッシング対策

- 通信の監視・ログ取得・可視化

- HTTPS復号による詳細なトラフィック分析

- DLP(データ漏洩防止)機能の統合

-

-

-

-

これにより、テレワーク、オフィス、各拠点など多様なアクセス環境において、インターネット通信の安全性とコンプライアンスを一元的に確保しやすくなります。

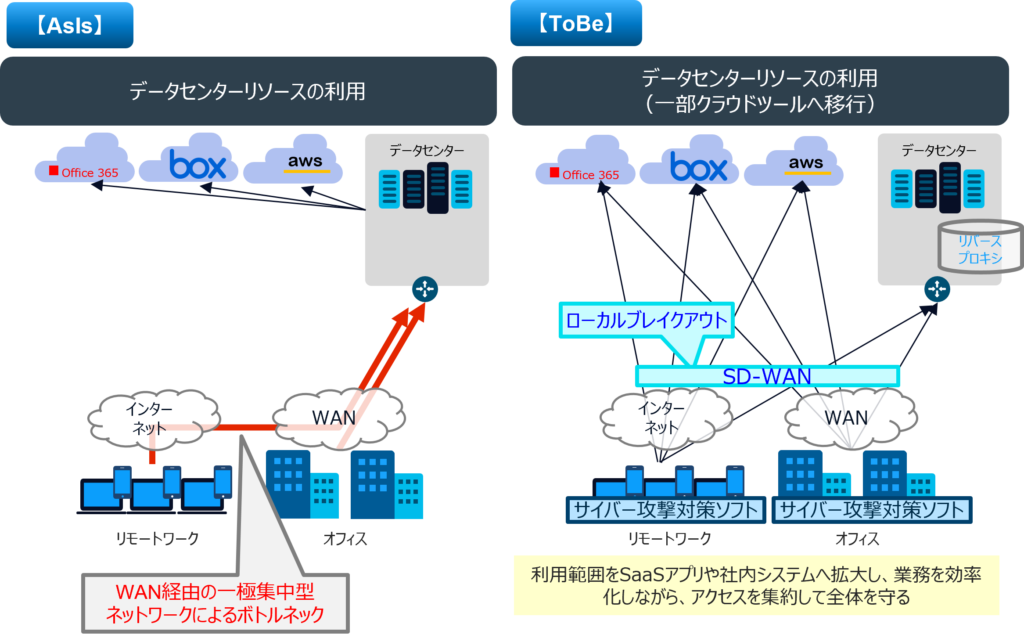

第3段階:ネットワークをより効率的に使う!

通信環境におけるボトルネック

社外へのインターネットアクセスがデータセンターへのWAN経由で一極集中型になっていませんか?

AsIsの赤線のようにインターネットアクセスをする際、リモートワークとオフィスのユーザーがWAN→データセンターの一極集中だと、WAN通信やインターネット通信に負荷がかかり、ボトルネックが発生します。クラウド通信や働く場所が様々となったお客様環境では、業務影響が出る可能性が高くなります。

データセンターに集約していた通信をSD-WAN/ローカルブレイクアウトの技術を採用することで、トラフィックの分散と今お客様が資産としてお持ちの ”閉域網やインターネット回線をより効率的に活用” することができ、ボトルネックの解消ができます。

【用語説明】

SD-WAN(Software Defined Wide Area Network)

ソフトウェアによって広域ネットワーク(WAN)を柔軟かつ効率的に制御・管理する技術です。従来の専用線(MPLS)や閉域網に代わり、インターネット回線、LTE、5Gなど複数の通信回線を組み合わせて動的にトラフィックを制御できるのが特徴です。

SD-WANでは、各回線の状態(帯域、遅延、パケットロスなど)をリアルタイムに監視し、アプリケーションごとに最適な回線を自動で選択・切り替えすることで、通信の効率化・信頼性の向上・コスト削減を実現します。主回線・副回線、閉域網・インターネットなど、複数回線を用途に応じて使い分けられる点が大きなメリットです。

多くのSD-WAN製品にはファイアウォール機能、IPsecによる暗号化、セキュアDNS、ゼロトラスト対応などのセキュリティ機能が組み込まれています。

ローカルブレークアウト

SD-WANの代表的な機能の一つで、各拠点からの通信をすべて本社やデータセンターに集約する従来の構成(AsIs)とは異なり、特定のクラウドサービス(例:Microsoft 365、Google Workspaceなど)への通信を、拠点から直接インターネットに接続させる手法です。

このように通信を直接インターネットに「ブレークアウト」させることで、以下のような利点があります。

-

-

-

-

- 本社・センター回線へのトラフィック集中を回避し、WANの負荷を軽減

- クラウドサービスへのアクセス遅延を低減

- ユーザー体験の向上と帯域コストの最適化

-

-

-

ローカルブレークアウトは、SD-WANのトラフィック制御機能と連携することで、事前に許可された宛先に対してのみ適用され、セキュリティと利便性を両立する設計が可能です。

ローカルブレークアウトは、SASEの「セキュアかつ柔軟なアクセス」を実現するためのネットワーク最適化の鍵であり、ゼロトラストの考え方とも親和性の高いアプローチです。

まとめ

本コラムではゼロトラスト・ネットワークの観点で企業情報を段階的に守るセキュリティ強化の一例およびキーとなる用語の説明をしました。

これらを集約したゼロトラスト・ネットワークの製品SASEもありますが、本コラムのようにゼロトラストを中心としたセキュリティ構成へ段階的移行をする方法もあります。

ゼロトラストへの移行は一律の正解があるわけではなく、各企業の状況に応じた最適なアプローチが求められます。まずは現状の課題を明確にし、段階的な改善を検討してみてはいかがでしょうか。

当社ではそのご支援も可能ですので、お気軽にご相談ください。

| ご相談・お問い合わせ 製品・サービスに関するご質問・ご相談は「ご相談・お問い合わせ」ボタンからお気軽にお問い合わせください。 |

|

その他関連情報

本コラムのゼロトラストの段階的移行およびSASE詳しい資料はこちらのDL資料をご確認ください。

【コラム:ゼロトラストを分かりやすく①】ゼロトラストの登場~境界防御の限界と課題~

【コラム:ゼロトラストを分かりやすく②】ソリューションの組み合わせで実現 (SASE製品を利用せずに実現)