【ゼロトラストを分かりやすく②】ソリューションの組み合わせで実現

テレワークの普及と共に、次世代セキュリティの本命として注目が集まる、ゼロトラストネットワークアーキテクチャ(ZTNA)をできるだけわかりやすく解説をしたいと思います。(第二回)

■ゼロトラストの考え方

第一回の繰り返しになりますが、境界型防御は社内ネットワークをインターネットから隔離し、境界の中を信用できる領域として守ります。一方でゼロトラストは何も信用しない、境界が無いので、守るべき対象は常時インターネットに接しているイメージです。

-

- 境界型防御:境界内は安全と考える

- ゼロトラスト:安全な場所はないと考える

ゼロトラストはセキュリティ概念です。近年、具体化したSASE製品が登場していますが、ゼロトラストネットワークの実現は、製品の組み合わせで実現も可能です。

ではどのような機能が必要になるのか?順番に整理しましょう。

■ゼロトラスト機能①:利用者の認証

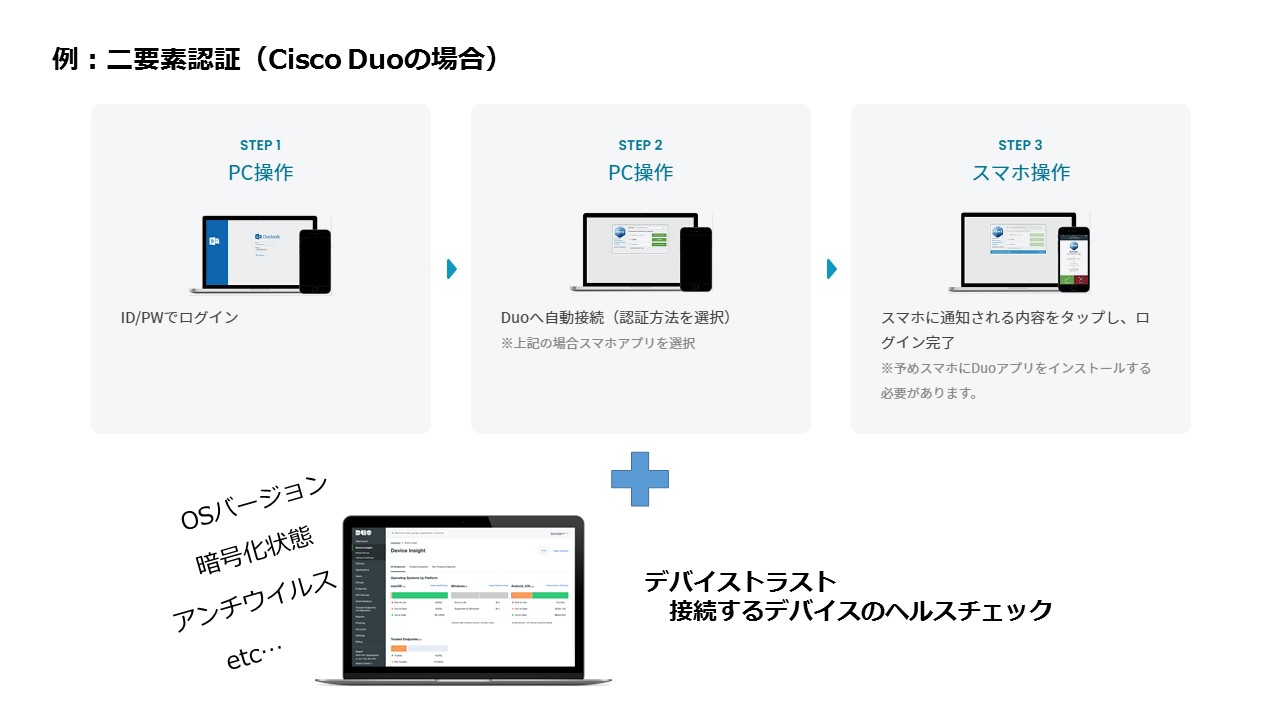

ゼロトラストでは、今アクセスしてきている利用者が「本当に正しいユーザなのか?」という厳格な利用者認証が必要になります。イメージとしては、クラウド上に関所を設け、利用者や端末を認証します。この関所には攻撃者も含め、誰でもアクセスをすることが可能ですので、ID/PWといった単純な認証では不十分です。どうするかというと「多要素認証」を活用いたします。

多要素認証とは? 「知識・記憶の認証」と「所持の認証」

多要素認証に加え、アクセスしてきた端末の状態をチェックし、認証するような方式もあれば、より厳格になります。

■ゼロトラスト機能②:アクセス制御

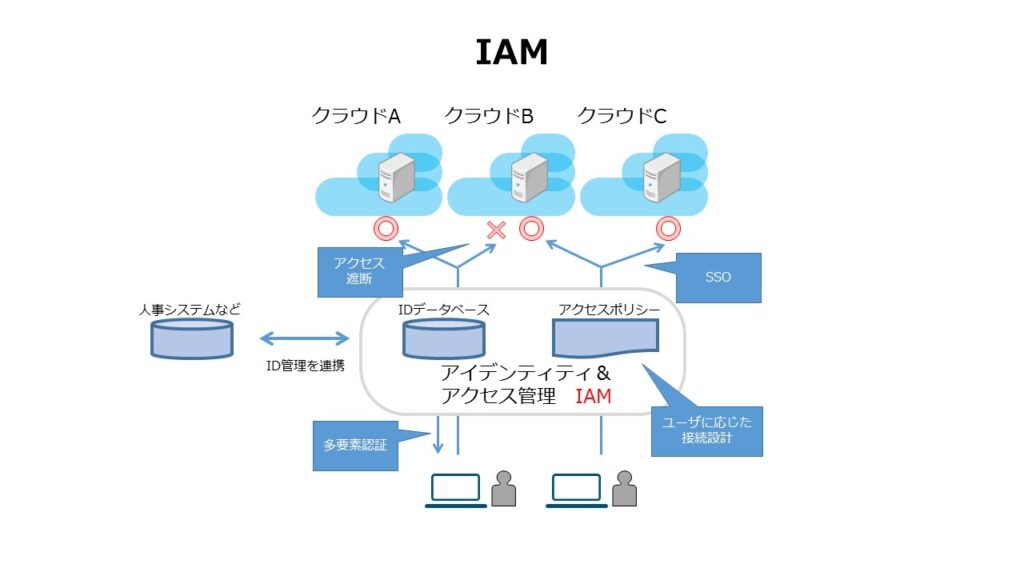

アイデンティティー&アクセス管理(IAM)

ゼロトラストでは、利用者のID管理と、その利用者をどこにアクセスするのか?を管理する必要があります。

この関所になるサービスはIAM(Identity&Accesss Management)と呼ばれることが多いです。また、IAM上で上記の多要素認証を実施します。

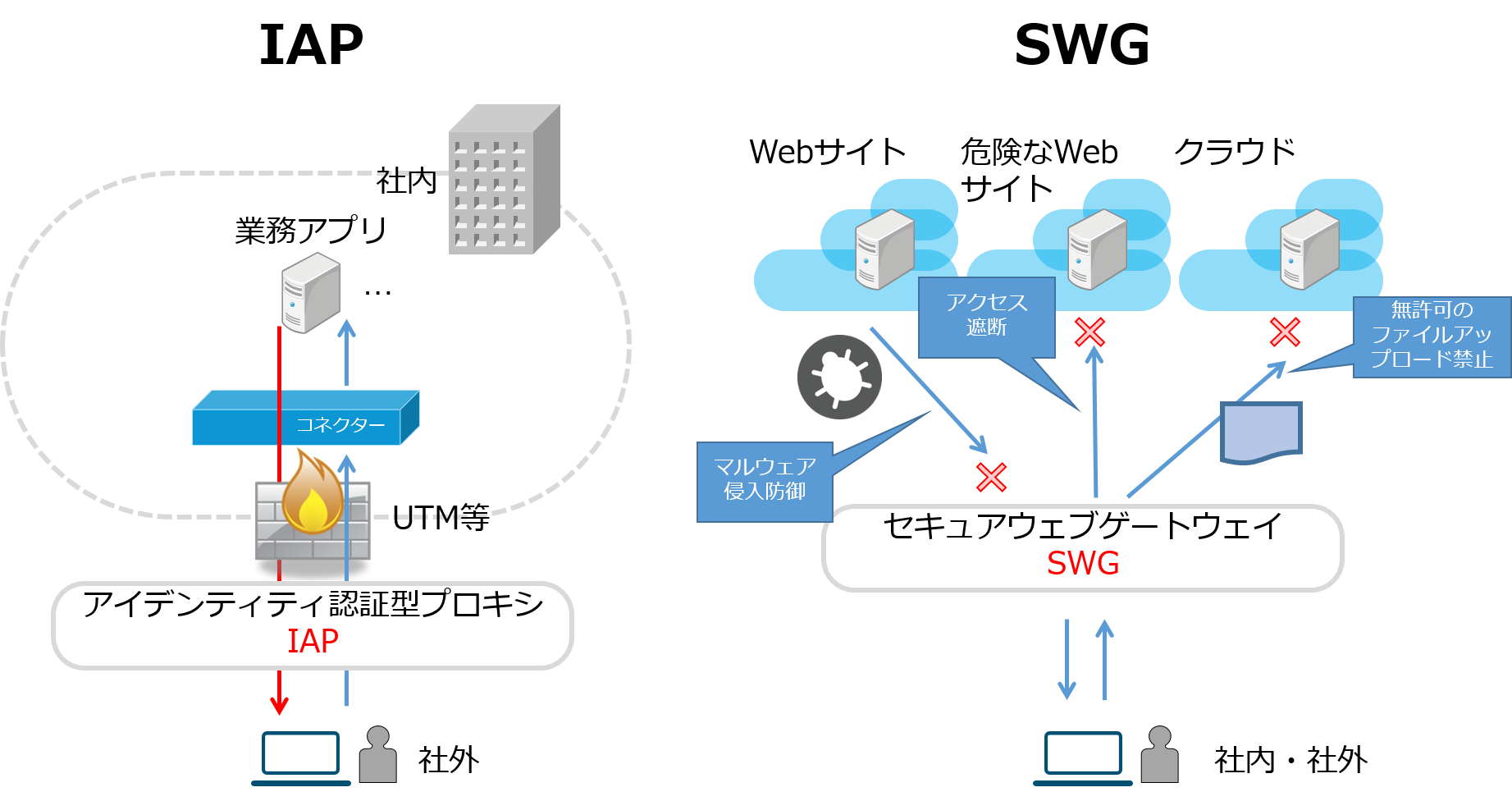

アイデンティティー認証型プロキシー(IAP)

テレワークが前提になると社外から社内の業務アプリケーションにアクセスすることになります。社内へのアクセスをVPN接続ではなく、異なる形で社外からのアクセス方法を提供するのがIAPです。

セキュアウェブゲートウェイ(SWG)

境界防御では、クラウドサービス、インターネットへの接続ポリシー管理やログを管理しているのがプロキシサーバーですが、これをクラウド上で行うのが、セキュアウェブゲートウェイです。

■ゼロトラスト機能③:セキュリティイベント管理(SIAM)

ゼロトラストは境界がないため、守りたい対象すべてが、攻撃にさらされた状態です。この状態で守りを固める方法として、機器やサービスからログを集めて、異常なアクセスなどを検知する仕組みが挙げられます。このようなサービスをセキュリティ情報イベント管理(SIAM)と呼びます。しかしながらコストが高く、導入のハードルが高いのがネックで、まだ一般的ではありません。

■まとめ

ゼロトラストはセキュリティの考え方です。上記のようにソリューションを組み合わせて実現も可能です。一度にゼロトラストネットワークを実現することは難しいですし、お客様の既存境界型環境で直面している課題の大小によって改善の優先度も違います。よって、導入しやすい部分から段階的に導入を進めることが現実解になると考えます。

最後に、ゼロトラスト第一回、第二回のコラムをまとめると、

- ゼロトラストは新しいセキュリティの考え方

- ゼロトラストはクラウドサービスや製品を組み合わせて実現する

- 実現方法はお客様環境によって異なる

となります。

当社は、お客様の課題や優先順位により最適な組み合わせをご提案をさせていただきますので、是非ご相談ください。

ゼロトラストの組み合わせソリューション:Cisco Umbrella|Cisco Duo など

SASE製品:Cisco Secure Connect|Zscaler|Fortinet|PaloAltoなど

IT環境の管理・運用もセットでお任せ:ゼロトラスト マネージドサービス

|

ご相談・お問い合わせ お電話からも承っております。(平日9:00〜18:00) TEL 044-223-4903 |

|